Содержание

- Kaspersky Web Traffic Security

- Лицензирование приложения

- Масштабирование Kaspersky Web Traffic Security

- Установка и первоначальная настройка программы из rpm- или deb-пакета

- Установка и первоначальная настройка программы, развернутой из ISO-образа

- Развертывание виртуальной машины в консоли управления гипервизора VMware ESXi

- Развертывание виртуальной машины в веб-интерфейсе VMware vSphere

- Развертывание виртуальной машины в консоли управления гипервизора Microsoft Hyper-V Manager

- Развертывание виртуальной машины с помощью программы Microsoft SCVMM

- Установка и первоначальная настройка программы

- Удаление программы, развернутой из ISO-образа

- Подготовка к удалению программы

- Удаление программы с физического сервера

- Удаление виртуальной машины в консоли управления гипервизора VMware ESXi

- Удаление виртуальной машины в веб-интерфейсе VMware vSphere

- Удаление виртуальной машины в консоли управления гипервизора Microsoft Hyper-V

- Удаление виртуальной машины с помощью Microsoft SCVMM

- Начало работы с программой

- Мониторинг работы программы

- Отчеты

- Журнал событий Kaspersky Web Traffic Security

- Работа с правилами обработки трафика

- Сценарий настройки доступа к веб-ресурсам

- Добавление правила обхода

- Добавление правила доступа

- Добавление правила защиты

- Настройка инициатора срабатывания правила

- Настройка фильтрации трафика

- Добавление исключения для правила обработки трафика

- Настройка расписания работы правила обработки трафика

- Изменение правила обработки трафика

- Удаление правила обработки трафика

- Создание копии правила обработки трафика

- Включение и отключение правила обработки трафика

- Изменение порядка применения правил

- Работа с группами правил обработки трафика

- Настройка политики защиты по умолчанию

- Мониторинг работы правил обработки трафика

- Управление рабочими областями

- Сценарий настройки рабочей области

- Просмотр таблицы рабочих областей

- Просмотр информации о рабочей области

- Настройка отображения таблицы рабочих областей

- Добавление рабочей области

- Изменение параметров рабочей области

- Удаление рабочей области

- Переключение между рабочими областями в веб-интерфейсе программы

- Работа с ролями и учетными записями пользователей

- Управление кластером

- Создание нового кластера

- Настройка отображения таблицы узлов кластера

- Просмотр информации об узле кластера

- Добавление узла в кластер

- Изменение параметров узла

- Удаление узла из кластера

- Изменение роли узла в кластере

- Удаление кластера

- Проверка целостности данных

- Подключение к узлам кластера по протоколу SSH

- Перезагрузка узла кластера

- Работа программы в аварийном режиме

- Защита сетевого трафика

- Параметры ICAP-сервера

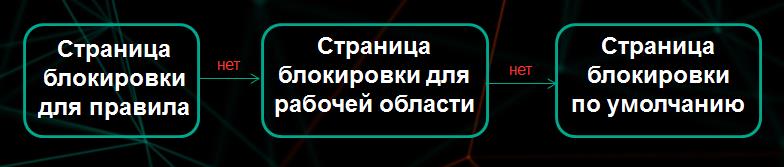

- Страница блокировки

- Экспорт и импорт параметров

- Обновление программы c версии 6.0 до версии 6.1

- Установка пакетов обновлений

- Установка пакета обновления kwts_upgrade_6.1.0.4762_os_security_november_2024

- Настройка времени сервера

- Настройка параметров соединения с прокси-сервером

- Обновление баз Kaspersky Web Traffic Security

- Участие в Kaspersky Security Network и использование Kaspersky Private Security Network

- Соединение с LDAP-сервером

- Настройка интеграции с программой Kaspersky Anti Targeted Attack Platform

- Журнал событий Syslog

- Работа с программой по протоколу SNMP

- Аутентификация с помощью технологии единого входа

- Управление параметрами встроенного прокси-сервера в веб-интерфейсе программы

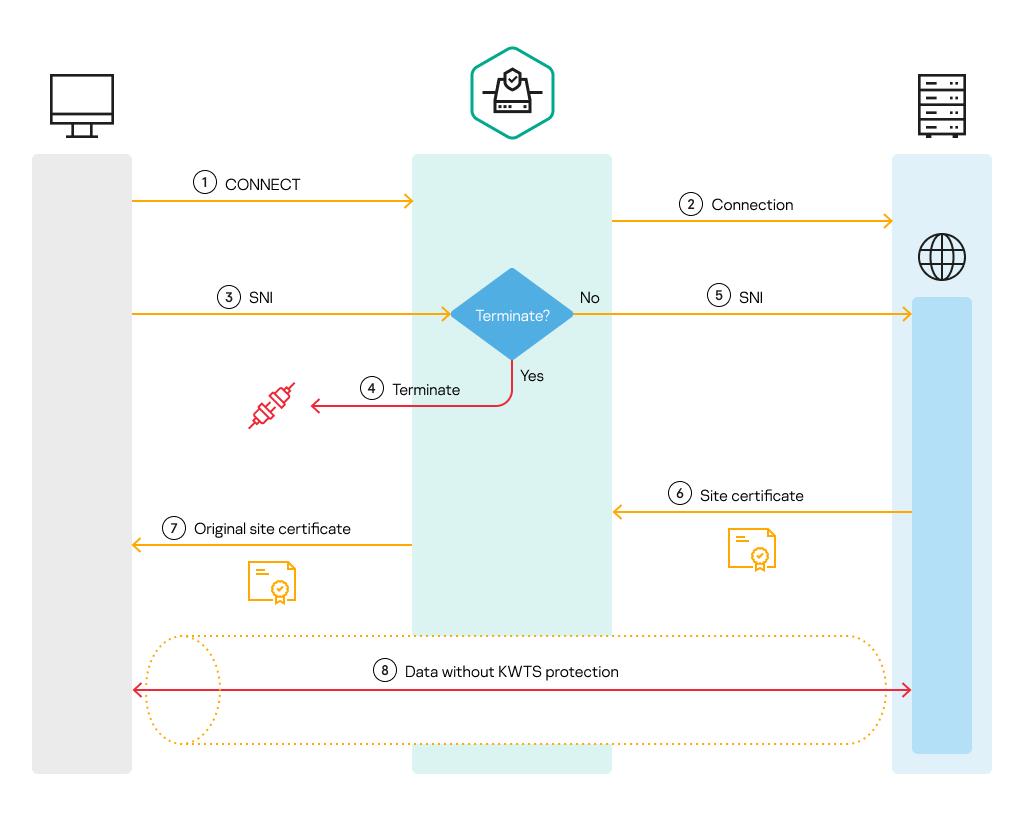

- Расшифровка TLS/SSL-соединений

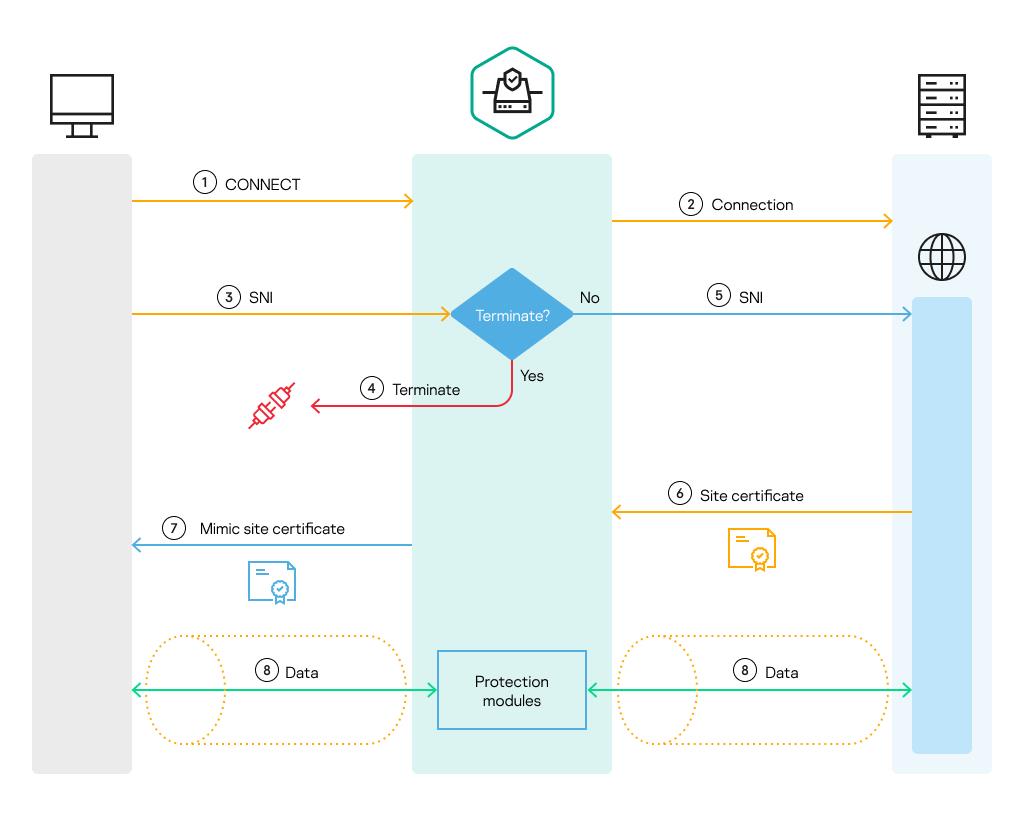

- Обработка CONNECT-запросов

- О TLS-соединениях

- Работа с сертификатами для перехвата SSL-соединений

- Включение и отключение расшифровки SSL-соединений

- Выбор действия над SSL-соединениями по умолчанию

- Работа с SSL-правилами

- Работа с доверенными сертификатами

- Источники информации о приложении

- Публикация событий программы в SIEM-систему

- Обращение в Службу технической поддержки

- Приложение 1. Установка и настройка сервиса Squid

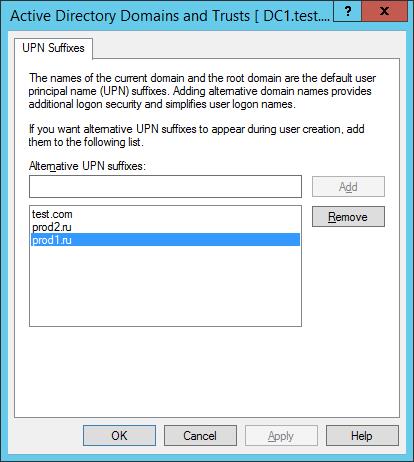

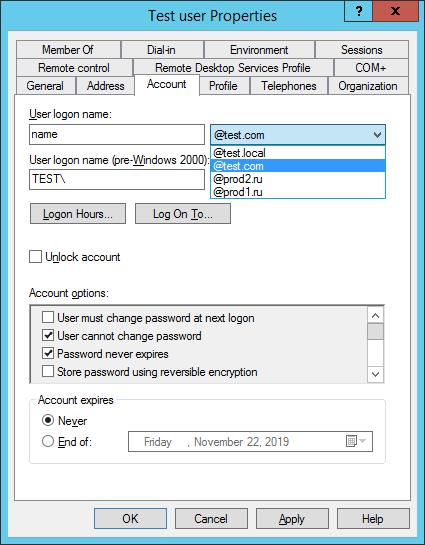

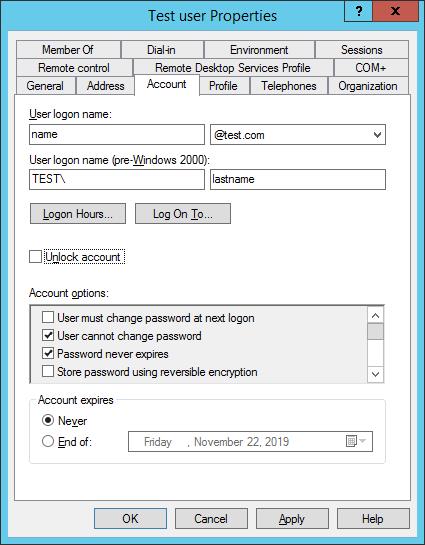

- Приложение 2. Настройка интеграции сервиса Squid с Active Directory

- Приложение 3. Настройка балансировки ICAP с помощью HAProxy

- Приложение 4. MIME-типы объектов

- Приложение 5. Нормализация URL-адресов

- Приложение 6. Категории сайтов

- Приложение 7. Значения пропускной способности физического ядра процессора в зависимости от типа прокси-сервера и требуемого уровня защиты

- Приложение 8. Значения пропускной способности виртуального процессора в зависимости от типа прокси-сервера и требуемого уровня защиты

- Глоссарий

- ICAP-сервер

- Kaspersky Private Security Network

- Kaspersky Security Network (KSN)

- Kerberos-аутентификация

- Keytab-файл

- LDAP

- MIB (Management Information Base)

- NTLM-аутентификация

- PTR-запись

- Replay cache

- SELinux (Security-Enhanced Linux)

- SIEM-система

- SNI (Server Name Indication)

- SNMP-агент

- SNMP-ловушка

- Squid

- SRV-запись

- SSL Bumping

- Syslog

- TLS-шифрование

- Базовая аутентификация

- Вирус

- Вредоносные ссылки

- Имя субъекта-службы (SPN)

- Источник обновлений

- Кластер

- Нормализация

- Отпечаток сертификата

- Подчиненный узел

- Правило доступа

- Правило защиты

- Правило обработки трафика

- Правило обхода

- Рабочая область

- Репутационная фильтрация

- Сервис nginx

- Серийный номер лицензии

- Служба каталогов

- Схема расположения графиков

- Трассировка

- Управляющий узел

- Фишинг

- Эвристический анализ

- АО "Лаборатория Касперского"

- Информация о стороннем коде

- Уведомления о товарных знаках

Kaspersky Web Traffic Security

Kaspersky Web Traffic Security – это решение (далее также "программа" или "KWTS") для защиты HTTP-, HTTPS- и FTP-трафика, проходящего через прокси-сервер.

Программа обеспечивает защиту пользователей корпоративной сети при работе с веб-ресурсами: удаляет вредоносные программы и другие программы, представляющие угрозу, из потока данных, поступающего в корпоративную сеть из интернета по протоколам HTTP(S) и FTP, блокирует зараженные и фишинговые веб-сайты, а также контролирует доступ к веб-ресурсам на основании категорий веб-ресурсов и типов контента.

Программа разработана для корпоративных пользователей.

Kaspersky Web Traffic Security позволяет:

- Защищать IT-инфраструктуру вашей организации от большинства современных вредоносных программ и программ-шифровальщиков благодаря использованию алгоритмов машинного обучения и технологии эмуляции данных в операционных системах.

- Блокировать доступ к зараженным и фишинговым сайтам.

- Использовать данные Kaspersky Security Network для получения информации о репутации файлов и веб-ресурсов, обеспечения более высокой скорости реакции программ "Лаборатории Касперского" на угрозы, не дожидаясь обновления баз программы, а также снижения вероятности ложных срабатываний.

- Интегрироваться с программой "Лаборатории Касперского" Kaspersky Private Security Network (далее также "KPSN"), чтобы получать доступ к репутационным базам Kaspersky Security Network, а также другим статистическим данным, не отправляя данные в Kaspersky Security Network со своих компьютеров.

- Проверять зашифрованный трафик при замене сертификата на стороне прокси-сервера.

- Выполнять контентную фильтрацию входящих и исходящих файлов по URL-адресу, имени файла, MIME-типу, размеру, типу исходного файла (программа позволяет определять истинный формат и тип файла, независимо от его расширения), контрольной сумме (MD5 или SHA256).

- Ограничивать доступ к различным категориям веб-ресурсов (далее также "веб-категории"), например: Азартные игры, лотереи, тотализаторы; Для взрослых; Детский интернет; Запрещено законодательством Российской Федерации.

- Настраивать параметры программы и управлять программой через веб-интерфейс.

- Осуществлять мониторинг состояния работы программы, веб-трафика, обрабатываемого программой, количества проверенных и обнаруженных объектов, последних угроз, заблокированных пользователей и URL-адресов в веб-интерфейсе программы.

- Создавать рабочие области для настройки индивидуальных правил обработки трафика подразделений организаций или управляемых организаций (для интернет-провайдеров).

- Настраивать права доступа администраторов для работы с управляемыми организациями.

- Расследовать инциденты доступа в интернет с помощью поиска и просмотра событий.

- Корректировать условия обработки трафика в случаях, если обработка трафика не соответствует заданным правилам.

- Обновлять базы программы с серверов обновлений "Лаборатории Касперского" или настраиваемых ресурсов (HTTP-серверов, разделяемых сетевых папок) по расписанию или по требованию.

Функциональность обновлений (включая обновления антивирусных сигнатур и обновления кодовой базы), а также функциональность KSN могут быть недоступны в приложении на территории США.

- Интегрироваться с Microsoft Active Directory для назначения ролей и управления правилами доступа и защиты. Реализована поддержка NTLM- и Kerberos-аутентификации в Active Directory для доступа к веб-интерфейсу.

- Получать доступ к информации о программе по протоколу SNMP.

- Разворачивать ISO-образ операционной системы с предустановленной программой (включая прокси-сервер).

- Настраивать параметры прокси-сервера через веб-интерфейс программы (при использовании ISO-образа).

Kaspersky Web Traffic Security соответствует Общему регламенту по защите данных (General Data Protection Regulation, GDPR) и применимым законам Европейского союза о конфиденциальной информации, персональных данных и защите данных.

Комплект поставки

Kaspersky Web Traffic Security входит в состав следующих комплексных решений "Лаборатории Касперского" для обеспечения безопасности и системного администрирования:

Для выбора комплексного решения, наиболее подходящего для вашей организации, проконсультируйтесь со специалистами компании-партнера "Лаборатории Касперского". Контактная информация и адреса партнеров представлены на сайте "Лаборатории Касперского" в разделе https://partnersearch.kaspersky.com.

Состав комплекта поставки может быть различным в зависимости от региона, в котором распространяется программа.

При покупке Kaspersky Web Traffic Security через интернет-магазин вы копируете программу с сайта компании-партнера или "Лаборатории Касперского". Информация, необходимая для активации программы, высылается вам по электронной почте после оплаты.

Программа поставляется в следующих форматах:

- rpm- или deb-пакет;

- ISO-образ с установочными файлами операционной системы CentOS 7.7, предустановленной программой Kaspersky Web Traffic Security и встроенным прокси-сервером.

Контрольные суммы установочных файлов приведены в таблице ниже.

Контрольные суммы SHA256 установочных файлов программы

Дистрибутив |

Имя файла |

Контрольная сумма SHA256 |

|---|---|---|

Версия 6.1.0.4762 | Red Hat Enterprise Linux |

kwts-6.1.0-4762.x86_64.rpm |

CE7B969349E8C6A901F556C535E8A1283AB61614E0115522EE6D5D57D6A08998 |

Версия 6.1.0.4762 | Debian |

kwts_6.1.0-4762_amd64.deb |

BD37E50D24F3A7FDE87BC8C8C8E103D2E3F7B4998F73F4197CE71293620A6D70 |

Версия 6.1.0.4762 | VMware ESXi Версия 6.1.0.4762 | Hyper-V |

kwts-6.1.0-4762-inst.x86_64_mlg.iso |

0A8CA1A96072972880DB8105770A452C1DB0C8633424971FC00554477703F164 |

Версия 6.1.0.4762 | Red Hat Enterprise Linux | Пакет локализации |

kwts_ru-6.1.0.4762-1.noarch.rpm |

f7936163a3566cbb26580c2b7d3dc59191bfc9aedc12a57d6181c6ec418769dd |

Версия 6.1.0.4762 | Debian | Пакет локализации |

kwts-l10n-ru_6.1.0.4762-1_all.deb |

7ddb2296b14235fc409eb7768a9b5320d5076bc7b625e4b491d13526fe3716db |

Аппаратные и программные требования

Минимальные аппаратные требования к серверам для установки Kaspersky Web Traffic Security

- 8 ядер процессора;

- 16 ГБ оперативной памяти;

- раздел подкачки объемом не менее 4 ГБ;

- 200 ГБ на жестком диске, из которых:

- 25 ГБ для хранения временных файлов;

- 25 ГБ для хранения файлов журналов.

Минимальные аппаратные требования к серверу с гипервизором для развертывания ISO-образа виртуальной машины

При наличии на сервере менее 1 ГБ оперативной памяти или менее 100 ГБ дискового пространства установка прерывается.

- 8 ядер процессора;

- 16 ГБ оперативной памяти;

- 200 ГБ дискового пространства.

Указанные ниже программные требования содержат минимальные проверенные версии программных продуктов, необходимых для установки Kaspersky Web Traffic Security.

Программные требования к серверам для установки Kaspersky Web Traffic Security

Программа Kaspersky Web Traffic Security может быть установлена только на 64-битные операционные системы.

- Red Hat Enterprise Linux версии 7.7, 8.

- Ubuntu 18.04.3 LTS.

- Debian 9.11, 10.1.

- SUSE Linux Enterprise Server 15 SP1.

- CentOS версии 7.7.

- Альт Сервер 10.

Программные требования к компьютерам локальной сети организации

- Windows 8.1.

- Windows 10 (1809, 1903).

Программные требования к гипервизору для развертывания виртуальной машины

- VMware ESXi 6.5 Update 2 / 6.7 Update 1.

- Microsoft Hyper-V Server 2016 / 2019.

Программные требования для настройки интеграции с LDAP-сервером

- Windows Server 2012 R2 Standard.

- Windows Server 2016 Standard.

- Windows Server 2019 Standard.

Дополнительные требования

- Nginx версий 1.10.3, 1.12.2 и 1.14.0.

- HAProxy версии 1.5 для балансировки нагрузки (не входит в комплект поставки).

- Squid версии 3.5.28, 4.6, 4.7, 4.8, если вы устанавливаете сервис Squid и программу Kaspersky Web Traffic Security на одном сервере.

Для обработки трафика вашей сети программой Kaspersky Web Traffic Security необходимо, чтобы в вашей сети был установлен и настроен прокси-сервер HTTP(S) с поддержкой ICAP-протокола и служб Request Modification (REQMOD) и Response Modification (RESPMOD). Вы можете использовать отдельный прокси-сервер или, например, установить сервис Squid на сервер с программой Kaspersky Web Traffic Security.

Программные требования для работы с Kaspersky Web Traffic Security через веб-интерфейс

Для работы веб-интерфейса на компьютере должен быть установлен один из следующих браузеров:

- Mozilla Firefox версии 69, 70.

- Internet Explorer версии 11.

- Google Chrome версии 77, 78.

- Microsoft Edge версии 44 (для Windows 1809 и 1903 – Microsoft Edge 44.17763.1.0 и 44.18362.1.0 соответственно).

Что нового

В Kaspersky Web Traffic Security появились следующие изменения:

- Изменен комплект поставки. Kaspersky Web Traffic Security поставляется в виде:

- rpm-/deb-пакета;

- ISO-образа операционной системы с предустановленной программой (включая прокси-сервер).

В обоих случаях поддерживается установка на физический и виртуальный сервер.

- Обновлены параметры правил обработки трафика:

- добавлена возможность создавать правила вне групп;

- добавлен новый тип правил – правила обхода;

- упразднены разделы До правил рабочей области и После правил рабочей области;

- упразднены правила по умолчанию, вместо них добавлена политика защиты по умолчанию;

- добавлено действие Заблокировать в правилах защиты;

- добавлен новый критерий – HTTP-метод.

- Добавлена возможность настраивать ролевой доступ пользователей к отдельным рабочим областям.

- Добавлена возможность управлять параметрами прокси-сервера через веб-интерфейс программы (только при установке ISO-образа):

- Изменена система ролей в кластере:

- упразднено разделение ролей Обрабатывающий сервер и Управляющий сервер;

- компоненты для управления параметрами программы и обработки трафика объединены в один пакет.

- Расширена функциональность страницы блокировки:

- добавлены новые макросы;

- добавлена возможность настраивать отдельную страницу блокировки для рабочей области.

- Добавлена интеграция с Кaspersky Anti Targeted Attack Platform (KATA). Реализовано два режима:

- отправка файлов из пользовательского трафика в КАТА (подключение KWTS в качестве внешней системы КАТА);

- получение информации об объектах, обнаруженных КАТА (использование информации об обнаружениях КАТА в правилах обработки трафика).

- Добавлена настройка часового пояса и синхронизации времени сервера по протоколу NTP (только при развертывании ISO-образа).

- Добавлена веб-категория Криптовалюты и майнинг.

- Реализована функциональность отчетов о событиях работы программы.

- Разграничено обнаружение фишинговых и вредоносных ссылок.

- Добавлен новый тип объектов Вредоносная ссылка в правилах защиты.

Интерфейс Kaspersky Web Traffic Security

Работа с программой осуществляется через веб-интерфейс.

Окно веб-интерфейса программы содержит следующие элементы:

- разделы в левой части окна веб-интерфейса программы;

- закладки в верхней части окна веб-интерфейса программы для некоторых разделов программы;

- рабочую область в нижней части окна веб-интерфейса программы.

Разделы окна веб-интерфейса программы

Веб-интерфейс программы содержит следующие разделы:

- Мониторинг. Содержит данные мониторинга Kaspersky Web Traffic Security.

- Отчеты. Позволяет формировать отчеты о работе программы.

- События. Содержит информацию о событиях, обнаруженных в сетевом трафике.

- Правила. Позволяет работать с правилами обработки трафика.

- Рабочие области. Позволяет работать с рабочими областями и распределять сетевой трафик.

- Пользователи. Позволяет управлять пользователями программы.

- Узлы. Позволяет управлять узлами кластера.

- Параметры. Содержит разделы Общие, Внешние службы, Журналы и события, Доступ к программе и Встроенный прокси-сервер, в которых вы можете настраивать параметры программы.

Раздел Встроенный прокси-сервер доступен только при развертывании ISO-образа программы.

Рабочая область окна веб-интерфейса программы

В рабочей области отображается информация, просмотр которой вы выбираете в разделах и на закладках окна веб-интерфейса программы, а также элементы управления, с помощью которых вы можете настроить отображение информации.

В начало

Принцип работы программы

Kaspersky Web Traffic Security проверяет HTTP-, HTTPS- и FTP-трафик пользователей, проходящий через прокси-сервер.

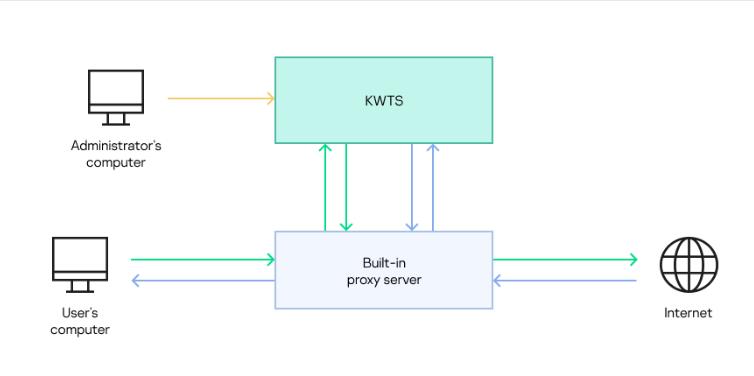

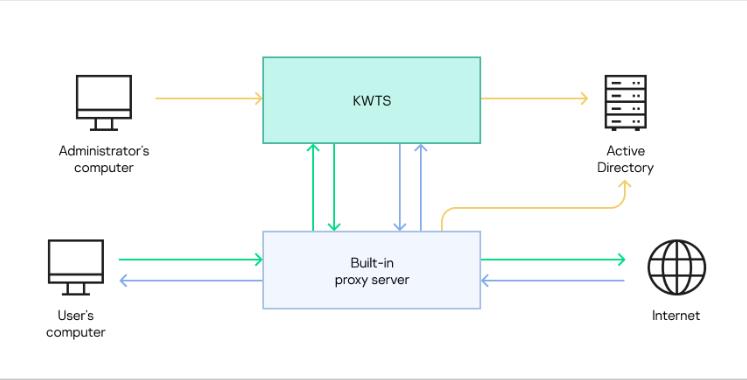

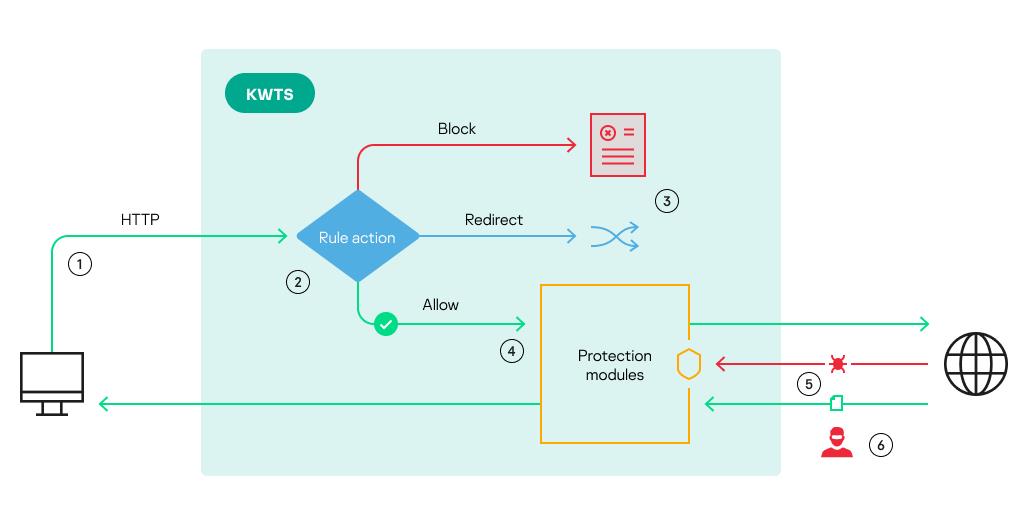

На всех серверах устанавливается одинаковый пакет Kaspersky Web Traffic Security, включающий как функциональность для обработки трафика, так и возможность управлять параметрами программы. После этого трафик передается с компьютеров пользователей через прокси-сервер на узел Kaspersky Web Traffic Security для проверки. Если по результатам проверки доступ к запрашиваемому веб-ресурсу разрешен и в трафике не содержится вирусов и других угроз, то запрос передается через прокси-сервер на веб-сервер. Аналогичным образом обрабатывается ответ веб-сервера. Принцип обработки трафика представлен на рисунке ниже.

Принцип обработки трафика программой Kaspersky Web Traffic Security

При обработке трафика программа может использовать информацию об учетных записях пользователей и их принадлежности к доменным группам. Для этого нужно настроить интеграцию Kaspersky Web Traffic Security с Active Directory. Интеграция с Active Directory позволяет использовать автоподстановку учетных записей при работе с ролями пользователей в программе, а также распознавать учетные записи пользователей при создании рабочих областей и правил обработки трафика. Первичная аутентификация пользователей будет осуществляться на прокси-сервере. Информацию, полученную от Active Directory, прокси-сервер передает программе вместе с исходным запросом пользователя. При этом прокси-сервер и узлы программы будут взаимодействовать с сервером Active Directory независимо друг от друга. Принцип работы программы при настроенной интеграции с Active Directory представлен на рисунке ниже.

Принцип работы программы при настроенной интеграции с Active Directory

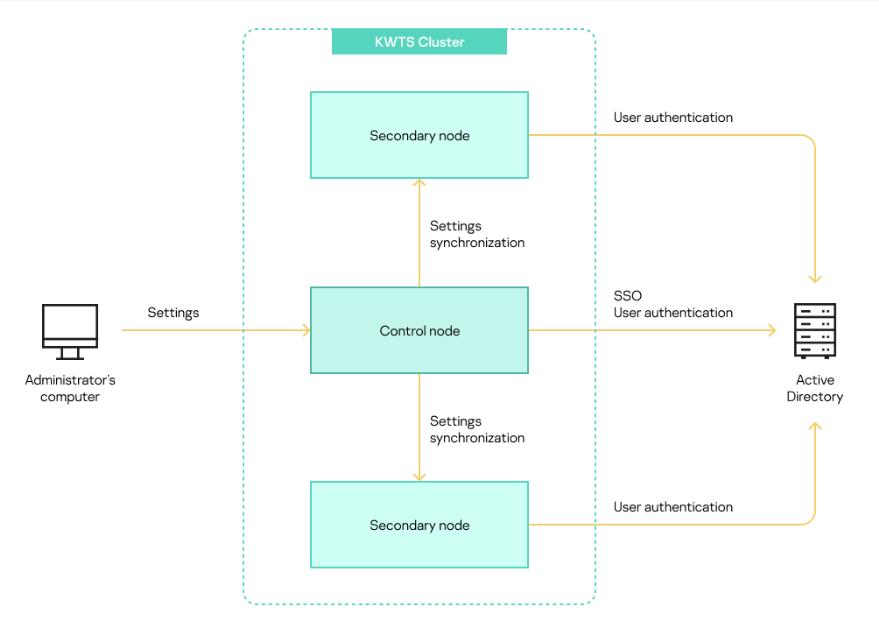

Если для обработки трафика требуется два и более сервера с установленной программой, то все серверы объединяются в . В кластере необходимо назначить одному из серверов роль . Остальные серверы получат роль . Вы можете настроить обработку трафика на всех узлах, в том числе и на Управляющем узле. Отличие Управляющего узла от Подчиненных узлов состоит в том, что на Управляющем узле вы можете изменять параметры программы. С Управляющего узла они распространяются на все Подчиненные узлы в кластере. После этого каждый узел кластера обменивается данными с сервером Active Directory независимо от Управляющего узла и других Подчиненных узлов. Схема взаимодействия компонентов представлена на рисунке ниже.

Схема взаимодействия компонентов программы

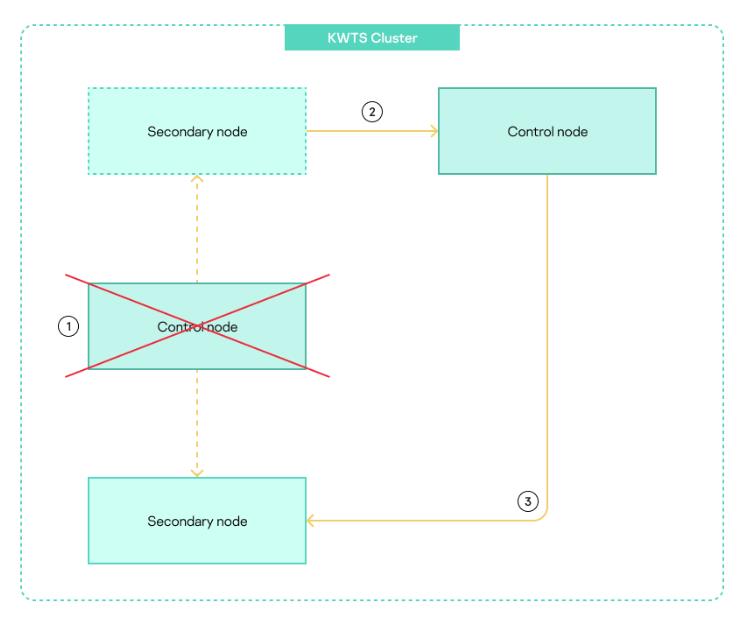

Если Управляющий узел выходит из строя, программа переходит в аварийный режим. В этом случае администратору требуется назначить одному из Подчиненных узлов роль Управляющего узла. При этом обработка трафика не будет прервана. Все узлы продолжают обрабатывать сетевой трафик в соответствии с последними значениями параметров, полученными от Управляющего узла до перехода программы в аварийный режим. Последующая настройка значений параметров осуществляется на новом Управляющем узле. Схема смены ролей при переходе программы в аварийный режим представлена на рисунке ниже.

Схема смены ролей при переходе программы в аварийный режим

Если объем обрабатываемого трафика предполагает большое количество узлов кластера, рекомендуется использовать балансировку нагрузки.

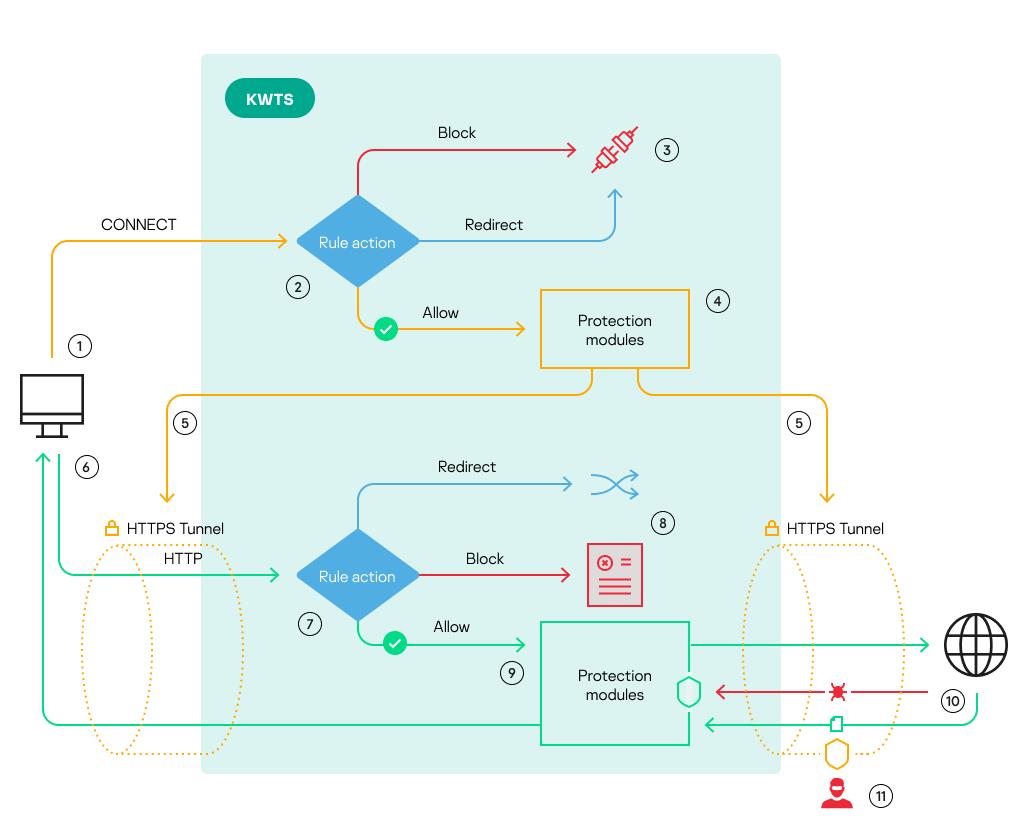

Принцип взаимодействия программы с прокси-сервером зависит от комплекта поставки. При установке Kaspersky Web Traffic Security (Standalone) из rpm- или deb-пакета требуется настроить интеграцию с внешним прокси-сервером. При развертывании ISO-образа Kaspersky Web Traffic Security (Appliance) используется встроенный прокси-сервер.

Работа программы в зависимости от комплекта поставки

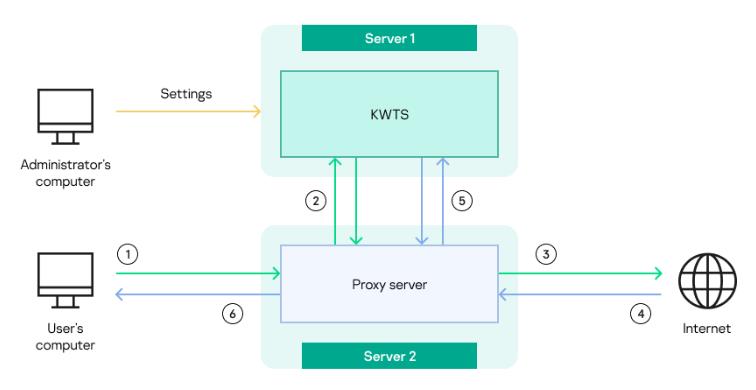

Работа программы Kaspersky Web Traffic Security (Standalone)

При установке программы Kaspersky Web Traffic Security (Standalone) из rpm- или deb-пакета используется внешний прокси-сервер. Он может быть установлен на одном физическом сервере с программой или на отдельном физическом сервере. Администрирование и настройка внешнего прокси-сервера осуществляется средствами операционной системы.

Принцип работы программы Kaspersky Web Traffic Security (Standalone) представлен на рисунке ниже.

Принцип работы программы Kaspersky Web Traffic Security (Standalone)

Нумерация на рисунке соответствует следующим этапам обработки трафика:

- Пользователь запрашивает доступ к веб-ресурсу. Этот запрос передается на прокси-сервер.

- Прокси-сервер передает запрос на узел кластера, обрабатывающий трафик. Программа проверяет запрос по правилам обработки трафика, полученным от Управляющего узла. После этого результат проверки передается прокси-серверу.

- Если доступ к веб-ресурсу разрешен, то прокси-сервер отправляет запрос на веб-сервер для доступа к запрашиваемому веб-ресурсу.

- Веб-сервер, на котором располагается запрашиваемый веб-ресурс, отправляет ответ прокси-серверу.

- Ответ также отправляется на узел кластера для проверки по правилам обработки трафика.

- После проверки прокси-сервер направляет ответ на компьютер пользователя. В зависимости от заданных в программе действий пользователю могут отобразиться следующие страницы:

- Если доступ к веб-ресурсу разрешен, отображается запрошенная веб-страница.

- Если доступ к веб-ресурсу запрещен, отображается страница блокировки.

- Если было применено действие Перенаправить, отображается веб-страница, на которую выполнено перенаправление.

Рекомендуется дополнительно настроить обработку HTTPS-трафика на внешнем прокси-сервере.

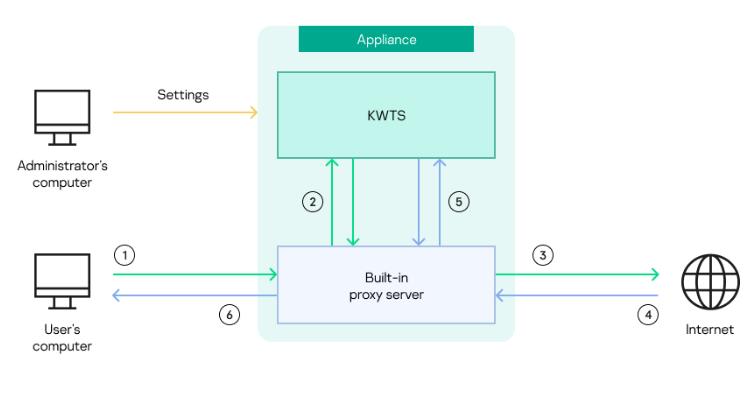

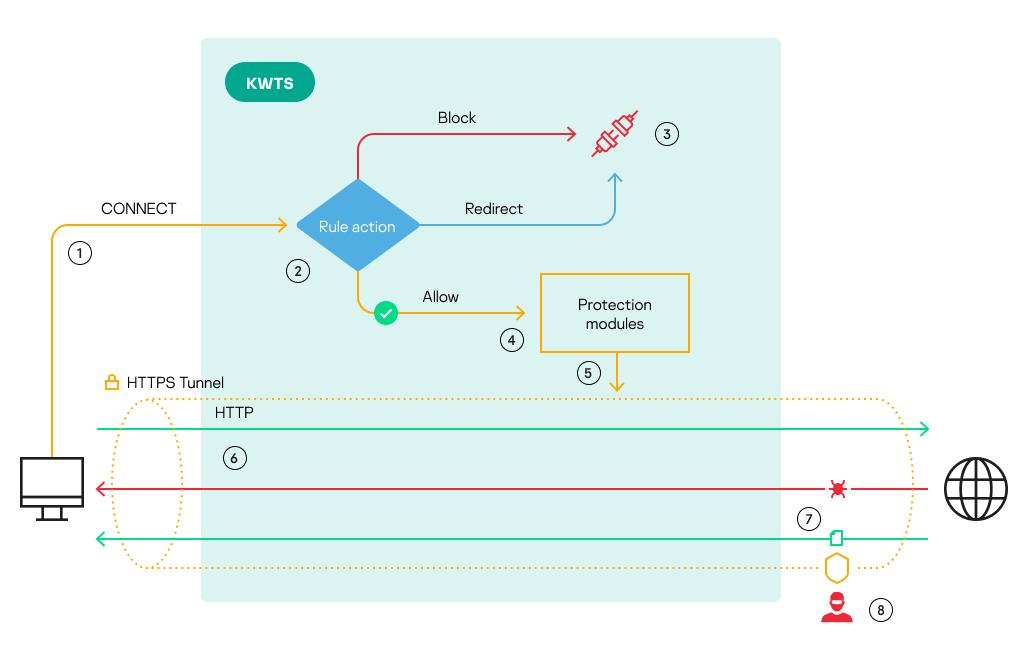

Работа программы Kaspersky Web Traffic Security (Appliance)

При развертывании ISO-образа программы встроенный прокси-сервер устанавливается на каждом узле кластера. Обмен данными между встроенным прокси-сервером и Kaspersky Web Traffic Security (ICAP-сервером программы) осуществляется локально на сервере с установленной программой по протоколу ICAP.

Принцип работы программы Kaspersky Web Traffic Security (Appliance) представлен на рисунке ниже.

Принцип работы программы Kaspersky Web Traffic Security (Appliance)

Нумерация на рисунке соответствует следующим этапам обработки трафика:

- Пользователь запрашивает доступ к веб-ресурсу. Этот запрос передается на сервер с установленной программой.

- Встроенный прокси-сервер принимает запрос и передает его на проверку по правилам обработки трафика ICAP-серверу программы.

- Если по результатам проверки доступ к веб-ресурсу разрешен, встроенный прокси-сервер отправляет запрос на этот веб-сервер в интернет.

- Веб-сервер, на котором располагается запрашиваемый веб-ресурс, отправляет ответ встроенному прокси-серверу.

- Встроенный прокси-сервер передает ответ веб-сервера ICAP-серверу программы для проверки по правилам обработки трафика. Результат проверки возвращается на встроенный прокси-сервер.

- Встроенный прокси-сервер направляет ответ на компьютер пользователя. В зависимости от заданных в программе действий пользователю могут отобразиться следующие страницы:

- Если доступ к веб-ресурсу разрешен, отображается запрошенная веб-страница.

- Если доступ к веб-ресурсу запрещен, отображается страница блокировки.

- Если было применено действие Перенаправить, отображается веб-страница, на которую выполнено перенаправление.

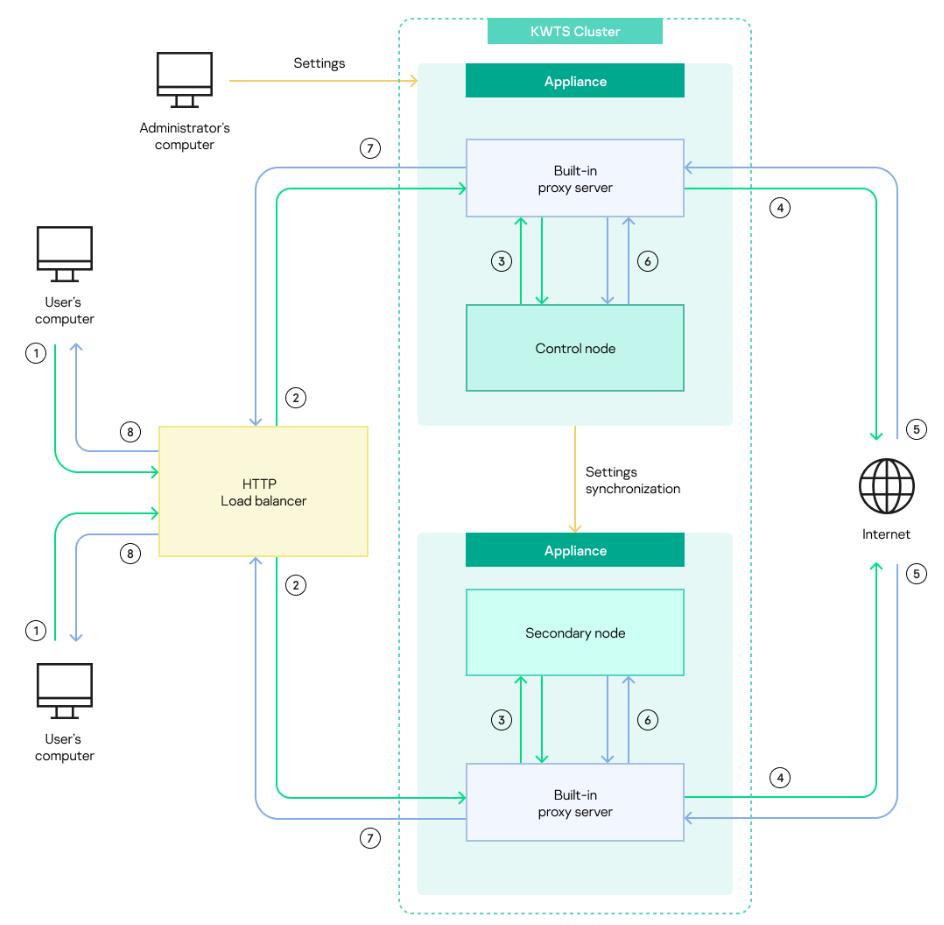

Работа программы с балансировщиками нагрузки

При наличии большого количества серверов с установленной программой рекомендуется использовать балансировщик нагрузки HAProxy. В этом случае HAProxy определяет, какому серверу направить запрос на проверку, в соответствии с заданным способом балансировки. Принцип работы программы с балансировщиком нагрузки представлен на рисунке ниже. Эта схема взаимодействия компонентов применима как при установке программы из rpm- или deb-пакета, так и при развертывании программы из ISO-образа.

Принцип работы программы с балансировщиком нагрузки

Нумерация на рисунке соответствует следующим этапам обработки трафика:

- Пользователь запрашивает доступ к веб-ресурсу. Этот запрос передается балансировщику нагрузки.

- Балансировщик нагрузки выбирает узел кластера согласно заданному способу балансировки и передает этому узлу запрос пользователя.

- Встроенный прокси-сервер выбранного узла принимает запрос и передает его ICAP-серверу программы на проверку по правилам обработки трафика.

- Если по результатам проверки доступ к веб-ресурсу разрешен, встроенный прокси-сервер отправляет запрос на веб-сервер в интернет.

- Веб-сервер, на котором располагается запрашиваемый веб-ресурс, отправляет ответ встроенному прокси-серверу.

- Встроенный прокси-сервер передает ответ веб-сервера ICAP-серверу программы для проверки по правилам обработки трафика. Результат проверки возвращается на встроенный прокси-сервер.

- Встроенный прокси-сервер передает ответ балансировщику нагрузки.

- Балансировщик нагрузки направляет ответ на компьютер пользователя. В зависимости от заданных в программе действий пользователю могут отобразиться следующие страницы:

- Если доступ к веб-ресурсу разрешен, отображается запрошенная веб-страница.

- Если доступ к веб-ресурсу запрещен, отображается страница блокировки.

- Если было применено действие Перенаправить, отображается веб-страница, на которую выполнено перенаправление.

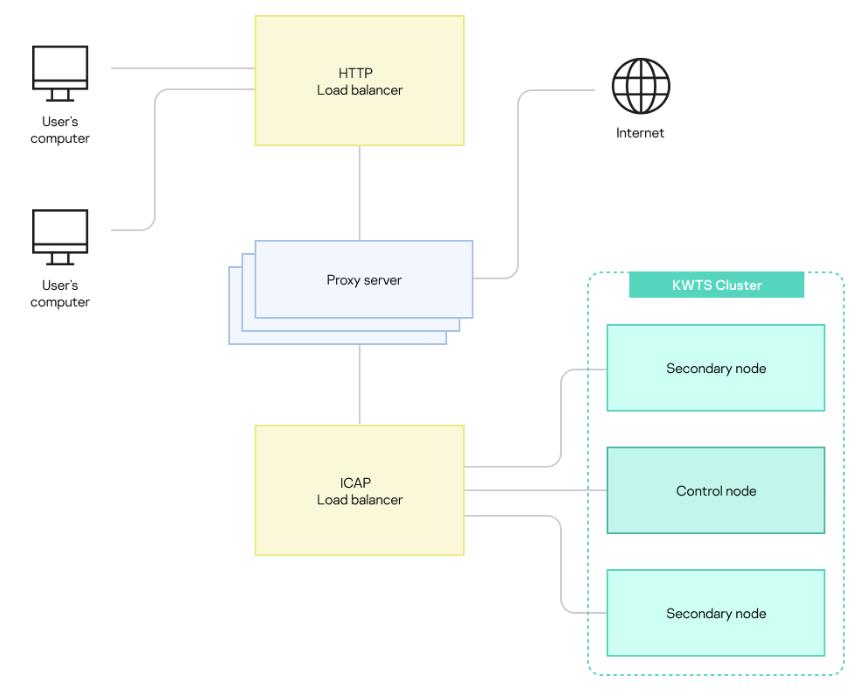

Вы можете использовать один и тот же балансировщик нагрузки для балансировки различных сервисов или установить два балансировщика. В этом случае HTTP-балансировщик будет распределять нагрузку между прокси-серверами, а ICAP-балансировщик – между узлами кластера программы. Схема подключения балансировщиков нагрузки представлена на рисунке ниже. Эта схема применима как при установке программы из rpm- или deb-пакета, так и при развертывании программы из ISO-образа.

Схема взаимодействия при наличии двух балансировщиков нагрузки

В начало

Лицензирование приложения

Этот раздел содержит информацию об основных понятиях, связанных с лицензированием приложения Kaspersky Web Traffic Security.

О Лицензионном соглашении

Лицензионное соглашение – это юридическое соглашение между вами и АО "Лаборатория Касперского", в котором указано, на каких условиях вы можете использовать приложение.

Внимательно ознакомьтесь с условиями Лицензионного соглашения перед началом работы с приложением.

Вы можете ознакомиться с условиями Лицензионного соглашения следующими способами:

- Во время установки Kaspersky Web Traffic Security.

- Прочитав документ license.txt. Этот документ включен в комплект поставки приложения.

Вы принимаете условия Лицензионного соглашения, подтверждая свое согласие с текстом Лицензионного соглашения во время установки приложения. Если вы не согласны с условиями Лицензионного соглашения, вы должны прервать установку приложения и не должны использовать приложение.

В начало

О лицензии

Лицензия – это ограниченное по времени право на использование Kaspersky Web Traffic Security, предоставляемое вам на условиях заключенного Лицензионного договора (Лицензионного соглашения).

Список доступных функций и срок использования приложения зависят от лицензии, по которой используется приложение.

Предусмотрены следующие типы лицензий:

- Пробная – бесплатная лицензия, предназначенная для ознакомления с приложением.

Пробная лицензия имеет небольшой срок действия. По истечении срока действия пробной лицензии Kaspersky Web Traffic Security прекращает выполнять все свои функции. Чтобы продолжить использование приложения, вам нужно приобрести коммерческую лицензию.

Вы можете использовать приложение по пробной лицензии только в течение одного срока пробного использования.

- Коммерческая – платная лицензия.

По истечении срока действия коммерческой лицензии приложение прекращает выполнять свои основные функции. Для продолжения работы Kaspersky Web Traffic Security вам нужно продлить срок действия коммерческой лицензии. После истечения срока действия лицензии вы не можете далее использовать приложение и должны удалить его с устройства.

Рекомендуется продлевать срок действия лицензии не позднее даты его окончания, чтобы обеспечить непрерывность защиты устройства от угроз компьютерной безопасности.

О лицензионном сертификате

Лицензионный сертификат – это документ, который передается вам вместе с файлом ключа или кодом активации.

В Лицензионном сертификате содержится следующая информация о предоставляемой лицензии:

- лицензионный ключ или номер заказа;

- информация о пользователе, которому предоставляется лицензия;

- информация о приложении, которое можно активировать по предоставляемой лицензии;

- ограничение на количество единиц лицензирования (например, устройств, на которых можно использовать приложение по предоставляемой лицензии);

- дата начала срока действия лицензии;

- дата окончания срока действия лицензии или срок действия лицензии;

- тип лицензии.

О ключе

Лицензионный ключ – последовательность бит, с помощью которой вы можете активировать и затем использовать приложение в соответствии с условиями Лицензионного соглашения. Лицензионный ключ создается специалистами "Лаборатории Касперского".

Для добавления ключа в программу необходимо ввести код активации.

Ключ может быть заблокирован "Лабораторией Касперского", если условия Лицензионного соглашения нарушены. Если ключ заблокирован, для работы программы требуется добавить другой ключ.

В начало

О коде активации

Код активации – это уникальная последовательность из двадцати латинских букв и цифр. Вы вводите код активации, чтобы добавить лицензионный ключ, активирующий Kaspersky Web Traffic Security. Вы получаете код активации по указанному вами адресу электронной почты после приобретения Kaspersky Web Traffic Security или после заказа пробной версии Kaspersky Web Traffic Security.

Чтобы активировать приложение с помощью кода активации, требуется доступ в интернет для подключения к серверам активации "Лаборатории Касперского".

Если код активации был потерян после активации приложения, свяжитесь с партнером "Лаборатории Касперского", у которого вы приобрели лицензию.

В начало

О предоставлении данных

Для работы программы используются данные, на отправку и обработку которых требуется согласие администратора Kaspersky Web Traffic Security.

Вы можете ознакомиться с перечнем данных и условиями их использования, а также дать согласие на обработку данных в следующих соглашениях между вашей организацией и "Лабораторией Касперского":

- В Лицензионном соглашении.

Согласно условиям принятого Лицензионного соглашения, вы соглашаетесь в автоматическом режиме предоставлять "Лаборатории Касперского" информацию, которая требуется для повышения уровня защиты IT-инфраструктуры организации. Эта информация перечислена в Лицензионном соглашении в пункте Условия обработки данных:

- идентификатор программы;

- номер версии программы;

- уникальный идентификатор установки программы;

- идентификатор лицензии;

- идентификатор сессии обновления;

- уникальный идентификатор материнской платы.

- В Политике конфиденциальности.

- В Положении о Kaspersky Security Network и в Дополнительном Положении о Kaspersky Security Network.

При участии в Kaspersky Security Network и при отправке KSN-статистики в "Лабораторию Касперского" может передаваться информация, полученная в результате работы программы. Перечень передаваемых данных указан в Положении о Kaspersky Security Network и в Дополнительном Положении о Kaspersky Security Network:

- IP-адрес компьютера пользователя.

- Информация о программе и компьютере: уникальный идентификатор компьютера, на котором установлена программа; уникальный идентификатор установки программы; полная версия установленной программы; идентификатор типа программы; тип, версия, редакция, разрядность и параметры режима работы операционной системы; информация об установленных пакетах обновлений.

- Информация о проверке URL-адресов модулями Антивирус и Анти-Фишинг: URL-адрес веб-ресурса, в котором обнаружена угроза; URL-адрес исходной страницы или страницы, с которой пользователь был перенаправлен на данный URL-адрес; дата и время выпуска баз программы; название организации и веб-ресурса, на которые была произведена атака; результат проверки (уровень доверия, вес и статус решения); время события.

- Информация о проверяемых файлах: имя, размер, MD5- или SHA256-хеш проверяемого файла; идентификаторы типа и формата файла; название обнаруженной угрозы согласно классификации "Лаборатории Касперского"; идентификаторы антивирусных баз и записи в антивирусных базах, которые использовались для проверки файла; дата и время выпуска антивирусных баз; URL-адрес, с которого был загружен проверяемый файл; имя файла процесса, выполнившего загрузку проверяемого объекта, сообщения или ссылки; отпечаток сертификата и SHA256-хеш открытого ключа сертификата для подписанных файлов.

- Информация об ошибках в работе программы: идентификатор компонента программы, в работе которого произошла ошибка; идентификатор типа ошибки; фрагменты отчетов о работе компонентов.

- Информация об обновлении баз и компонентов программы: версия компонента, для которого выполняется обновление баз; код ошибки обновления баз при ее возникновении; статус программы после обновления баз; количество неудачных попыток обновления баз; количество аварийных остановок компонента, для которого выполнялось обновление.

- Информация о работе компонента Updater: версия компонента Updater; результат выполнения обновления для компонента Updater; тип и идентификатор ошибки при обновлении компонента Updater при ее возникновении; код завершения задачи обновления для компонента Updater; количество аварийных остановок компонента Updater при выполнении задач обновления; количество неудачных попыток обновления компонента Updater.

Полученная информация защищается "Лабораторией Касперского" в соответствии с установленными законом требованиями и действующими правилами "Лаборатории Касперского". Данные передаются по зашифрованным каналам связи.

Оперативная память Kaspersky Web Traffic Security может содержать любые обрабатываемые данные пользователей программы. Администратору Kaspersky Web Traffic Security необходимо обеспечить безопасность этих данных самостоятельно.

По умолчанию доступ к персональным данным пользователей имеют только учетная запись суперпользователя операционных систем root, учетная запись администратора Kaspersky Web Traffic Security Локальный администратор, а также системная учетная запись kluser, от имени которой работают компоненты программы. Возможность ограничить права администраторов и других пользователей операционных систем, на которые установлена программа, средствами самой программы не предусмотрена. Администратору рекомендуется контролировать доступ к персональным данным других пользователей любыми системными средствами на его усмотрение.

Для ознакомления с полным перечнем данных пользователей, которые могут храниться в Kaspersky Web Traffic Security, см. таблицу ниже.

Данные пользователей, которые могут храниться в Kaspersky Web Traffic Security

Тип данных |

Где используются данные |

Место хранения |

Срок хранения |

|---|---|---|---|

Основная функциональность программы |

|||

|

Конфигурация программы |

/var/opt/kaspersky |

Бессрочно. |

|

Правила обработки трафика |

/var/opt/kaspersky |

Бессрочно. |

Информация из запросов доступа к веб-ресурсам:

|

Статистика работы программы |

/var/opt/kaspersky |

Бессрочно. |

Информация из запросов доступа к веб-ресурсам:

Информация о LDAP-атрибутах пользователей:

|

Журнал событий обработки трафика |

|

Согласно параметрам, заданным пользователем программы. По умолчанию устанавливается срок хранения 3 дня или максимальный размер журнала 1 ГБ. При достижении этого ограничения более старые записи удаляются. |

|

Журнал системных событий |

|

Согласно параметрам, заданным пользователем программы. По умолчанию хранится 100 тысяч записей. При достижении этого ограничения более старые записи удаляются. |

Информация из запросов доступа к веб-ресурсам:

Данные об обновлениях программы:

Информация об учетных записях пользователей:

|

Файлы трассировки |

/var/log/kaspersky |

Бессрочно. При достижении объема 150 МБ для каждого потока трассировки более старые записи удаляются. |

/var/log/kaspersky/extra |

Бессрочно. При достижении объема 400 МБ для каждого потока трассировки более старые записи удаляются. |

||

Информация из запросов доступа к веб-ресурсам:

|

Временные файлы |

/tmp/kwtstmp |

До перезагрузки программы. |

Интеграция с программой Kaspersky Anti Targeted Attack Platform (KATA) |

|||

Файлы пользователей |

Отправка файлов на сервер KATA |

/tmp/kwtstmp |

До перезагрузки программы. Максимально допустимый размер очереди составляет 5 тысяч файлов. При достижении этого ограничения файлы перестают помещаться в очередь. |

Информация из обнаружений KATA:

|

Получение объектов, обнаруженных программой KATA |

/var/opt/kaspersky/kwts/detects.cache |

Согласно параметру Срок хранения кеша (часы), заданному пользователем программы. По умолчанию установлено значение 48 часов. |

Интеграция с Active Directory |

|||

|

|

/var/opt/kaspersky/kwts/ldap/cache.dbm |

Бессрочно. Данные регулярно обновляются. При отключении интеграции программы с Active Directory данные удаляются. |

Использование Kaspersky Security Network (KSN) |

|||

|

Отправка KSN-запросов |

/var/opt/kaspersky |

Бессрочно. Максимальное количество хранимых записей составляет 360 тысяч. При достижении этого ограничения удаляются записи, к которым дольше всего не было обращений. |

Информация о программе и компьютере:

Информация о проверке URL-адресов модулями Антивирус и Анти-Фишинг:

Информация о проверяемых файлах:

Информация об ошибках в работе программы:

Информация об обновлении баз и компонентов программы:

Информация о работе компонента Updater:

|

KSN-статистика |

/var/opt/kaspersky |

До отправки статистики в KSN. После отключения отправки KSN-статистики в параметрах программы данные удаляются при следующей попытке отправки. |

Функциональность, доступная только при развертывании ISO-образа программы |

|||

Расшифровка TLS/SSL-соединений:

Параметры Kerberos-аутентификации:

Параметры NTLM-аутентификации:

|

Параметры встроенного прокси-сервера |

/etc/squid/ /var/opt/kaspersky/ |

Бессрочно. Данные удаляются при удалении соответствующих параметров в веб-интерфейсе программы. Файлы сертификатов могут быть перезаписаны при замене сертификата. |

Информация из запросов доступа к веб-ресурсам:

|

Журнал событий прокси-сервера |

/var/log/squid/icap.log /var/log/squid/ssl.log /var/log/squid/squid.out /var/log/squid/access.log /var/log/squid/cache.log |

Бессрочно. При достижении объема 3 ГБ для каждого потока трассировки более старые записи удаляются. |

Параметры Kerberos-аутентификации:

|

Журнал событий прокси-сервера |

/var/log/squid/cache.log |

Бессрочно. При достижении объема 10 ГБ для каждого потока трассировки более старые записи удаляются. |

Параметры NTLM-аутентификации:

|

Журнал событий прокси-сервера |

/var/log/squid/cache.log |

Бессрочно. При достижении объема 10 ГБ для каждого потока трассировки более старые записи удаляются. |

Подключение по протоколу SSH:

Подключение через веб-интерфейс:

|

Журнал событий авторизации |

/var/log/secure |

Не более 5 недель. Выполняется еженедельная ротация файлов. |

Информация из запросов доступа к веб-ресурсам:

Информация о LDAP-атрибутах пользователей:

Информация о системных событиях:

|

Журнал системных событий и событий обработки трафика |

/var/log/kwts-messages |

Не более 5 недель. Выполняется еженедельная ротация файлов. |

Работа c программой из консоли управления сервера, на котором установлена программа, под учетной записью суперпользователя позволяет управлять параметрами дампа. Дамп формируется при сбоях программы и может понадобиться при анализе причины сбоя. В дамп могут попасть любые данные, включая фрагменты анализируемых файлов.

По умолчанию формирование дампа в Kaspersky Web Traffic Security отключено.

Доступ к этим данным может быть осуществлен из консоли управления сервера, на котором установлена программа, под учетной записью суперпользователя.

При передаче диагностической информации в Службу технической поддержки "Лаборатории Касперского" администратору Kaspersky Web Traffic Security необходимо обеспечить безопасность дампов и файлов трассировки самостоятельно.

Администратор Kaspersky Web Traffic Security несет ответственность за доступ к данной информации.

В начало

Просмотр информации о лицензии и активации программы

Чтобы просмотреть информацию о лицензии, выполните следующие действия:

- В окне веб-интерфейса программы выберите раздел Узлы.

- В блоке Лицензия перейдите по ссылке Подробные сведения.

Откроется окно Лицензия.

В окне отображается информация о лицензиях на серверах с установленной программой.

Чтобы просмотреть информацию об активации программы,

в окне веб-интерфейса программы выберите раздел Параметры, подраздел Лицензирование.

В окне отображается информация об активации программы или поле для ввода кода активации, если программа не была активирована.

Активация программы

Для активации программы необходимо добавить лицензионный ключ, активирующий Kaspersky Web Traffic Security. Для добавления лицензионного ключа необходимо ввести код активации.

Чтобы ввести код активации, выполните следующие действия:

- В окне веб-интерфейса программы выберите раздел Параметры → Общие → Лицензирование.

- В поле Ввести код активации введите код активации программы в формате XXXXX-XXXXX-XXXXX-XXXXX, где X может быть буквами латинского алфавита (A-Z, кроме O и I (прописная i)) или цифрами (0-9).

- Нажмите на кнопку Активировать.

Код активации будет отправлен на серверы активации "Лаборатории Касперского" для проверки.

Если введенный код неверен, отобразится сообщение о вводе ошибочного кода. Вы можете повторить попытку ввода кода активации.

Если введенный код верен, отобразится статус Код активации успешно применен. Проверьте состояние активации программы на узлах кластера.

Удаление лицензионного ключа

Чтобы удалить лицензионный ключ, выполните следующие действия:

- В окне веб-интерфейса программы выберите раздел Параметры → Общие → Лицензирование.

- Нажмите на кнопку Удалить.

Отобразится подтверждение удаления лицензионного ключа.

- Нажмите на кнопку Да.

Лицензионный ключ будет удален.

Масштабирование Kaspersky Web Traffic Security

Аппаратные требования к серверу с Kaspersky Web Traffic Security зависят от следующих условий:

- Пиковый объем трафика в секунду.

- Тип прокси-сервера.

В зависимости от комплекта поставки программы вы можете использовать внешний или встроенный прокси-сервер.

- Уровень защиты.

Вы можете использовать только модули Антивирус, Анти-Фишинг и Kaspersky Security Network или дополнительно настроить фильтрацию трафика по категории.

- Аппаратная платформа.

Вы можете установить Kaspersky Web Traffic Security на физический или виртуальный сервер.

Вы можете рассчитать аппаратные требования к серверам с Kaspersky Web Traffic Security для уже имеющегося оборудования или, если вы планируете приобрести оборудование, воспользоваться расчетами специалистов "Лаборатории Касперского" для различных конфигураций узлов.

Расчет аппаратных требований к серверу с Kaspersky Web Traffic Security

Расчет аппаратных требований для узла Kaspersky Web Traffic Security и количества узлов, необходимого для обработки трафика в соответствии со входными данными, состоит из следующих шагов:

- Выбор подходящей для скорости и частоты вашего процессора категории: низкая, средняя или высокая (см. таблицу ниже).

Категория процессора

Архитектура и семейство

Модель

Скорость и частота, ГГц

Низкая

Средняя

Высокая

Sandy Bridge, Ivy Bridge

Intel Xeon E3/E5/E7 v1, v2

2,1–2,6

2,7–3,2

Более 3,3

Haswell, Broadwell

Intel Xeon E3/E5/E7 v3, v4

1,9–2,2

2,3–2,9

Более 2,9

Skylake, Kaby Lake and newer

Intel Xeon Silver/Gold/Platinum

1,7–2,1

2,2–2,7

Более 2,8

Работа Kaspersky Web Traffic Security на процессорах AMD не тестируется.

- Выбор значения пропускной способности одного виртуального процессора или физического ядра процессора в зависимости от выбранной на предыдущем шаге категории процессора, типа прокси-сервера и требуемого уровня защиты.

Значения пропускной способности физического ядра процессора см. в Приложении 7.

Значения пропускной способности виртуального процессора см. в Приложении 8.

- Расчет пиковой производительности узла по формуле:

- Для физического сервера:

<значение пропускной способности ядра> * <количество ядер процессора> - Для виртуального сервера:

<значение пропускной способности виртуального процессора> * <количество виртуальных процессоров>Максимальное количество виртуальных процессоров на одной виртуальной машине не должно превышать количество физических ядер сервера, на котором установлен гипервизор.

При расчете производительности узла на виртуальной машине по приведенной выше методике не учитывается нагрузка, которую могут создавать другие виртуальные машины, установленные в гипервизоре. Вам нужно учитывать, что у виртуальной инфраструктуры должен быть соответствующий запас по производительности.

- Для физического сервера:

- Определение требуемого объема оперативной памяти и жесткого диска сервера.

Требования к объему оперативной памяти и жесткого диска сервера определяются в зависимости от полученного значения производительности узла.

Если один узел не обеспечивает желаемую пропускную способность, вы можете использовать несколько узлов с одинаковой конфигурацией и балансировщик нагрузки. Если вы хотите использовать балансировщик нагрузки, суммарная пропускная способность всех узлов должна быть увеличена на 10%.

При объединении в кластер нескольких узлов Kaspersky Web Traffic Security вы можете добавить в кластер резервный обрабатывающий узел для обеспечения отказоустойчивости. Конфигурация сервера для резервного узла должна быть идентичной конфигурации серверов для других узлов кластера.

Рекомендуется добавлять один резервный узел на каждые 5 активных узлов, обрабатывающих трафик.

Максимальное количество узлов в одном кластере (включая резервные) – 20. При большем количестве узлов вам требуется разделить их на независимые кластеры.

На каждом узле кластера вам требуется указать количество потоков проверки, равное количеству ядер процессора (на физическом сервере) или количеству виртуальных процессоров (на виртуальной машине), но не менее 5.

Для снижения нагрузки на дисковую подсистему вы можете отключить запись в журнал событий Kaspersky Web Traffic Security и запись событий обработки трафика в журнал событий Syslog.

В начало

Требования к объему оперативной памяти и жесткого диска на сервере с Kaspersky Web Traffic Security

Требования к объему оперативной памяти и жесткого диска сервера определяются в зависимости от полученного в результате расчета аппаратных требований значения производительности узла (см. таблицу ниже).

Объем оперативной памяти и жесткого диска сервера

Производительность узла, Мбит/с |

Объем оперативной памяти, ГБ |

Объем жесткого диска, ГБ |

Тип RAID |

Минимальная скорость вращения дисковой подсистемы гипервизора или физического севера, оборотов/мин |

Максимальный размер кеша, ГБ (только для Standalone-установки) |

Максимальный размер файлов журнала событий Syslog, ГБ (только для Standalone-установки) |

0–90 |

16 |

200 |

— |

7200 |

3 |

15 |

90–180 |

22 |

250 |

— |

7200 |

6 |

35 |

180–270 |

28 |

300 |

— |

10 000 |

9 |

60 |

270–360 |

34 |

350 |

— |

10 000 |

12 |

90 |

360–450 |

40 |

400 |

— |

10 000 |

15 |

120 |

450–540 |

46 |

450 |

10 |

10 000 |

18 |

150 |

540–630 |

52 |

500 |

10 |

10 000 |

21 |

180 |

630–720 |

58 |

550 |

10 |

10 000 |

24 |

210 |

720–810 |

64 |

600 |

10 |

10 000 |

27 |

230 |

Указанный в таблице объем жесткого диска актуален при условии, что диск разделен на корневой раздел и раздел подкачки, соответствующий размеру оперативной памяти.

Если вы используете Kaspersky Web Traffic Security (Standalone), перед антивирусной проверкой программа предварительно сохраняет содержимое всех передаваемых файлов в директорию /tmp. Для снижения нагрузки на дисковую подсистему вы можете выполнить одно из следующих действий:

- Перенести директорию на файловую систему tmpfs.

- Настроить параметры кеширования операций записи на диск.

Для параметров кеширования рекомендуется использовать следующие значения:

- vm.dirty_bytes = <максимальный размер кеша>.

Значение максимального размера кеша приведено в таблице выше. Указывается в байтах.

- vm.dirty_background_bytes = 80% от значения параметра vm.dirty_bytes.

- vm.dirty_expire_centisecs = 18 000.

- vm.dirty_bytes = <максимальный размер кеша>.

Вы можете включить запись событий обработки трафика, системных событий программы и событий отправки файлов на сервер Kaspersky Anti Targeted Attack Platform в журнал событий Syslog. Если вы используете Kaspersky Web Traffic Security (Standalone), при включении записи в журнал вам требуется выполнить следующие действия на стороне операционной системы:

- Настроить запись информации о событиях в отдельный файл.

- Настроить правила ротации файлов журнала (logrotate).

Значение максимального размера файлов журналов указано в таблице выше.

- Отключить лимит частоты записи в системный журнал (rate limits).

- Настроить запись запись событий через rsyslog в обход journald.

Примеры конфигураций узлов Kaspersky Web Traffic Security

В таблицах ниже приведены значения пикового объема трафика для различных конфигураций узлов Kaspersky Web Traffic Security, полученные в ходе тестирования.

Примеры конфигураций виртуальных узлов

Конфигурация |

Встроенный |

Внешний |

||

|---|---|---|---|---|

Пиковый объем трафика в зависимости |

||||

Антивирус, |

Антивирус, |

Антивирус, |

Антивирус, |

|

Процессор: 8 ядер. Объем оперативной памяти: 16 ГБ. Объем жесткого диска: 200 ГБ. |

55 |

31 |

44 |

26 |

Процессор: 16 ядер. Объем оперативной памяти: 16 ГБ. Объем жесткого диска: 200 ГБ. |

110 |

61 |

87 |

52 |

Процессор: 24 ядра. Объем оперативной памяти: 24 ГБ. Объем жесткого диска: 250 ГБ. |

166 |

92 |

131 |

78 |

Процессор: 32 ядер. Объем оперативной памяти: 24 ГБ. Объем жесткого диска: 250 ГБ. |

205 |

114 |

162 |

97 |

Процессор: 40 ядер. Объем оперативной памяти: 32 ГБ. Объем жесткого диска: 300 ГБ. |

257 |

142 |

202 |

121 |

Процессор: 48 ядер. Объем оперативной памяти: 36 ГБ. Объем жесткого диска: 350 ГБ. |

308 |

171 |

243 |

145 |

Примеры конфигураций физических узлов

Процессор |

Конфигурация |

Встроенный прокси-сервер |

Внешний прокси-сервер |

|||

|---|---|---|---|---|---|---|

Пиковый объем трафика в зависимости |

||||||

Архитектура |

Модель |

Антивирус, |

Антивирус, |

Антивирус, |

Антивирус, |

|

Ivy Bridge |

Intel Core i5-3470 |

Процессор: 4 ядра без поддержки технологии Hyper-Threading, 3.2 ГГц (M). Объем оперативной памяти: 16 ГБ. Объем жесткого диска: 200 ГБ. Скорость вращения: 7200 оборотов/мин. |

54 |

30 |

43 |

25 |

Ivy Bridge |

Intel Core i7-3770 |

Процессор: 4 ядра с поддержкой технологии Hyper-Threading (8 потоков), 3.4 ГГц (H). Объем оперативной памяти: 16 ГБ. Объем жесткого диска: 200 ГБ. Скорость вращения: 7200 оборотов/мин. |

95 |

53 |

75 |

45 |

Kaby Lake |

Intel Core i7-8700 |

Процессор: 6 ядер с поддержкой технологии Hyper-Threading (12 потоков), 3.2 ГГц (H). Объем оперативной памяти: 24 ГБ. Объем жесткого диска: 250 ГБ. Скорость вращения: 7200 оборотов/мин. |

142 |

79 |

112 |

67 |

Comet Lake |

Intel Core i7-10700 |

Процессор: 8 ядер с поддержкой технологии Hyper-Threading (16 потоков), 2.9 ГГц (H). Объем оперативной памяти: 24 ГБ. Объем жесткого диска: 250 ГБ. Скорость вращения: 7200 оборотов/мин. |

172 |

96 |

136 |

81 |

Skylake |

Intel Xeon Silver 4108 |

Процессор: 8 ядер с поддержкой технологии Hyper-Threading (16 потоков), 1.8 ГГц (L). Объем оперативной памяти: 32 ГБ. Объем жесткого диска: 300 ГБ. Скорость вращения: 10 000 оборотов/мин. |

212 |

118 |

167 |

100 |

Skylake |

Intel Xeon Silver 4112 |

Процессор: 10 ядер с поддержкой технологии Hyper-Threading (20 потоков), 2.2 ГГц (M). Объем оперативной памяти: 32 ГБ. Объем жесткого диска: 300 ГБ. Скорость вращения: 10 000 оборотов/мин. |

350 |

194 |

276 |

164 |

Skylake |

Intel Xeon Gold 5120 |

Процессор: 14 ядер с поддержкой технологии Hyper-Threading (28 потоков), 2.2 ГГц (M). Объем оперативной памяти: 48 ГБ. Объем жесткого диска: 450 ГБ. Скорость вращения: 10 000 оборотов/мин. |

456 |

253 |

359 |

214 |

Skylake |

Intel Xeon Gold 6140 |

Процессор: 18 ядер с поддержкой технологии Hyper-Threading (36 потоков), 2.3 ГГц (M). Объем оперативной памяти: 48 ГБ. Объем жесткого диска: 450 ГБ. Скорость вращения: 10 000 оборотов/мин. Тип RAID: 10. |

586 |

325 |

462 |

275 |

Skylake |

Intel Xeon Gold 6154 |

Процессор: 18 ядер с поддержкой технологии Hyper-Threading (36 потоков), 3.0 ГГц (H). Объем оперативной памяти: 64 ГБ. Объем жесткого диска: 600 ГБ. Скорость вращения: 10 000 оборотов/мин. Тип RAID: 10. |

720 |

399 |

568 |

339 |

Cascade Lake |

Intel Xeon Gold 6248R |

Процессор: 24 ядра с поддержкой технологии Hyper-Threading (48 потоков), 3.0 ГГц (H). Объем оперативной памяти: 64 ГБ. Объем жесткого диска: 600 ГБ. Скорость вращения: 10 000 оборотов/мин.

|

961 |

533 |

757 |

452 |

Установка и первоначальная настройка программы из rpm- или deb-пакета

Серверы, на которые вы устанавливаете программу, должны иметь статические IP-адреса. В противном случае после создания кластера управление параметрами узлов, а также синхронизация параметров с Управляющим узлом будут недоступны.

Rpm- и deb-пакеты предназначены для установки программы в операционной системе на физическом или виртуальном сервере. Вам требуется провести установку и первоначальную настройку программы на каждом сервере, на котором вы хотите обрабатывать сетевой трафик.

Сценарий установки и первоначальной настройки программы из rpm- или deb-пакета состоит из следующих этапов:

- Отключение SELinux

- Установка сервиса nginx

- Настройка портов для работы программы

- Установка пакета программы

- Установка пакета локализации

- Настройка программы с помощью скрипта настройки

- Установка сервиса Squid, если вы не используете отдельный прокси-сервер и хотите установить сервис Squid

- Настройка сервиса Squid, если вы установили сервис Squid

- Настройка SSL Bumping в сервисе Squid, если вы установили сервис Squid

После установки программа начинает записывать информацию, связанную с работой ее компонентов, в журнал событий Kaspersky Web Traffic Security, в журнал событий Syslog, а также в файлы трассировки в соответствии с заданным уровнем трассировки. Более подробную информацию см. в разделе О предоставлении данных.

После первоначальной настройки программы вам нужно объединить все узлы в кластер для управления программой через веб-интерфейс.

Подготовка к установке программы

Серверы, предназначенные для установки программы, должны удовлетворять аппаратным и программным требованиям.

Учетная запись должна обладать правами суперпользователя.

Подготовка программы к установке включает в себя следующие этапы.

- Отключение SELinux

Применимо для операционных систем CentOS и Red Hat Enterprise Linux.

- Установка сервиса nginx

- Настройка портов для работы программы

Применимо, если на сервере с установленной программой включен брандмауэр.

- Установка пакета insserv-compat

Если вы используете операционную систему SUSE Linux Enterprise Server 15, требуется установить пакет insserv-compat с помощью команды

zypper install insserv-compat.Проверить наличие установленного пакета можно с помощью команды

rpm -q insserv-compat.

Отключение SELinux

Для работы Kaspersky Web Traffic Security на операционных системах CentOS и Red Hat Enterprise Linux необходимо отключить

.Чтобы отключить SELinux, выполните следующие действия:

- Проверьте параметры запуска SELinux при загрузке системы. Для этого выполните команду:

cat /etc/selinux/config - Если параметр

SELINUXимеет значениеenforcing, отключите запуск SELinux при загрузке системы. Для этого в файле /etc/selinux/config укажитеSELINUX=disabledвместоSELINUX=enforcing. - Проверьте текущее состояние SELinux. Для этого выполните команду:

sestatus - Если параметр

SELinux statusимеет значениеenabled, отключите SELinux. Для этого выполните команду:setenforce 0

SELinux будет отключен.

В начало

Установка сервиса nginx

Если вы используете отдельный прокси-сервер, по умолчанию Kaspersky Web Traffic Security не обеспечивает шифрование ICAP-трафика и аутентификацию пользователей на вашем прокси-сервере. Администратору программы необходимо самостоятельно обеспечить безопасное сетевое соединение между вашим прокси-сервером и Kaspersky Web Traffic Security с помощью туннелирования трафика или средствами iptables.

Чтобы установить

, выполните следующие действия:- Если в используемой операционной системе предустановлен сервис Apache, удалите его.

- Если вы используете CentOS версии 7.х, Red Hat Enterprise Linux версии 7.х или SUSE Linux Enterprise Server 15 SP1, включите поддержку репозиториев для установки сервиса nginx. Для этого выполните следующие действия в зависимости от используемой операционной системы:

- В операционной системе CentOS создайте файл /etc/yum/repos.d/nginx.repo следующего содержания:

[nginx-stable]name=nginx stable repobaseurl=http://nginx.org/packages/centos/$releasever/$basearch/gpgkey=https://nginx.org/keys/nginx_signing.keygpgcheck=1enabled=1 - В операционной системе Red Hat Enterprise Linux создайте файл /etc/yum/repos.d/nginx.repo следующего содержания:

[nginx-stable]name=nginx stable repobaseurl=http://nginx.org/packages/rhel/$releasever/$basearch/gpgkey=https://nginx.org/keys/nginx_signing.keygpgcheck=1enabled=1 - В операционной системе SUSE Linux Enterprise Server подключите модуль серверных приложений Server Applications Module. Для этого выполните команду:

SUSEConnect -p sle-module-server-applications/15.1/x86_64

В операционных системах CentOS версии 8.х, Red Hat Enterprise Linux версии 8.х, Debian, Ubuntu, Альт Сервер подключение дополнительных репозиториев не требуется.

- В операционной системе CentOS создайте файл /etc/yum/repos.d/nginx.repo следующего содержания:

- Установите пакет сервиса nginx. Для этого выполните одну из следующих команд в зависимости от используемой операционной системы:

- CentOS или Red Hat Enterprise Linux:

yum install -y nginx - SUSE Linux Enterprise Server:

zypper install nginx - Ubuntu, Debian или Альт Сервер:

apt-get install nginx

- CentOS или Red Hat Enterprise Linux:

- Добавьте сервис nginx в автозагрузку. Для этого выполните команду:

systemctl enable nginx - Запустите сервис nginx. Для этого выполните команду:

service nginx start - Проверьте статус сервиса nginx. Для этого выполните команду:

service nginx statusПараметр Active должен содержать значение active (running).

Сервис nginx будет установлен.

В начало

Настройка портов для работы программы

Выполняйте действия по настройке портов, если на сервере включен брандмауэр.

Чтобы настроить порты для работы программы, выполните следующие действия:

- Откройте доступ к требуемым портам. Для этого выполните одну из следующих команд в зависимости от используемой операционной системы:

- CentOS, Red Hat Enterprise Linux или Альт Сервер:

firewall-cmd --add-port=<порт>/<протокол> --permanent - Ubuntu:

ufw allow <порт> - Debian:

apt-get install iptables-persistentiptables -A INPUT -p <протокол> --dport <порт> -j ACCEPT

- CentOS, Red Hat Enterprise Linux или Альт Сервер:

- Примените внесенные изменения. Для этого выполните одну из следующих команд в зависимости от используемой операционной системы:

- CentOS или Red Hat Enterprise Linux:

firewall-cmd --reload - Debian:

netfilter-persistent save

Если вы используете операционную систему Ubuntu, внесенные изменения вступят в силу автоматически.

- CentOS или Red Hat Enterprise Linux:

Порты будут настроены для работы программы.

В начало

Изменение языка операционной системы

Для корректной установки Kaspersky Web Traffic Security на операционных системах Debian или Ubuntu необходимо использовать в качестве языка операционной системы английский язык. В противном случае установка программы может завершиться с ошибкой.

Чтобы изменить язык операционной системы на английский, выполните следующие действия:

- Запустите утилиту настройки локализации. Для этого выполните команду:

dpkg-reconfigure localesОткроется окно Configuring locales.

- Выберите en_US.UTF8 и нажмите на кнопку OK.

- В окне настройки языка по умолчанию выберите en_US.UTF-8 и нажмите на кнопку OK.

Язык операционной системы будет изменен на английский. После установки и первоначальной настройки программы вы можете вновь установить использованный ранее язык операционной системы.

В начало

Установка программы

Чтобы установить программу из rpm- или deb-пакета, выполните следующие действия:

- Скопируйте пакет

kwts_6.1.0-<версия пакета>, входящий в комплект поставки, в домашнюю директорию. - Запустите установку пакета. Для этого выполните одну из следующих команд в зависимости от используемой операционной системы:

- CentOS, Red Hat Enterprise Linux или SUSE Linux Enterprise Server:

rpm -ivh kwts_6.1.0-<версия пакета>.rpm - Ubuntu или Debian:

dpkg -i kwts_6.1.0-<версия пакета>.deb

- CentOS, Red Hat Enterprise Linux или SUSE Linux Enterprise Server:

- Ожидайте окончания установки.

После окончания установки в командной строке появится сообщение о необходимости запуска скрипта настройки программы.

В начало

Первоначальная настройка программы

После установки программы вам нужно провести первоначальную настройку.

Вы можете выполнить настройку программы вручную или сохранить установленные значения параметров в файл. С помощью этого файла вы сможете выполнять настройку программы в автоматическом режиме. Это позволит избежать повторного ввода параметров и сократить время на развертывание программы в инфраструктуре организации.

Учетная запись пользователя, выполняющего первоначальную настройку программы, должна обладать правами суперпользователя.

Настройка программы вручную

Если вы используете Debian или Ubuntu не на английском языке, вам требуется изменить язык операционной системы перед запуском первоначальной настройки программы.

Чтобы настроить программу вручную, выполните следующие действия:

- Запустите скрипт настройки программы. Для этого выполните команду:

/opt/kaspersky/kwts/bin/setup.py --install - Выберите язык просмотра Лицензионного соглашения и Политики конфиденциальности. Для этого введите число, расположенное рядом с языком, который вы хотите выбрать, и нажмите на клавишу ENTER.

- Выразите свое согласие или несогласие с Лицензионным соглашением. Для этого выполните следующие действия:

- Нажмите на клавишу ENTER, чтобы ознакомиться с текстом Лицензионного соглашения.

- Нажмите на клавишу q для выхода из режима просмотра.

- Выполните одно из следующих действий:

- Если вы хотите принять условия Лицензионного соглашения, введите

yes. - Если вы хотите отклонить условия Лицензионного соглашения, введите

no.

- Если вы хотите принять условия Лицензионного соглашения, введите

- Нажмите на клавишу ENTER.

Если вы отклонили условия Лицензионного соглашения, настройка программы не выполняется.

- Выразите свое согласие или несогласие с Политикой конфиденциальности. Для этого выполните следующие действия:

- Нажмите на клавишу ENTER, чтобы ознакомиться с текстом Политики конфиденциальности.

- Нажмите на клавишу q для выхода из режима просмотра.

- Выполните одно из следующих действий:

- Если вы хотите принять условия Политики конфиденциальности, введите

yes. - Если вы хотите отклонить условия Политики конфиденциальности, введите

no.

- Если вы хотите принять условия Политики конфиденциальности, введите

- Нажмите на клавишу ENTER.

Если вы отклонили условия Политики конфиденциальности, настройка программы не выполняется.

- Выразите свое согласие или несогласие со значениями параметров защиты, устанавливаемыми по умолчанию. Для этого выполните следующие действия:

- Нажмите на клавишу ENTER, чтобы ознакомиться с описанием параметров защиты по умолчанию.

- Нажмите на клавишу q для выхода из режима просмотра.

- Выполните одно из следующих действий:

- Если вы хотите принять параметры защиты по умолчанию, введите

yes. - Если вы хотите отклонить параметры защиты по умолчанию, введите

no.

- Если вы хотите принять параметры защиты по умолчанию, введите

- Нажмите на клавишу ENTER.

Если вы не согласны с установкой параметров защиты по умолчанию, настройка программы не выполняется.

Вы можете изменить эти параметры после установки в веб-интерфейсе программы в разделе Правила.

- Введите IP-адрес сетевого интерфейса для взаимодействия с другими узлами кластера и нажмите на клавишу ENTER.

По умолчанию используется текущий активный IP-адрес.

- Укажите порт для взаимодействия с другими узлами кластера и нажмите на клавишу ENTER.

Рекомендуется использовать значение по умолчанию: 9045.

- Задайте пароль Локального администратора.

Пароль должен содержать:

- минимум 15 символов;

- только символы ASCII (A-Z, a-z), цифры и специальные символы;

- символы следующих типов:

- символ верхнего регистра (A-Z);

- символ нижнего регистра (a-z);

- цифру;

- специальный символ.

Вы можете изменить пароль Локального администратора после установки программы в веб-интерфейсе в разделе Локальный администратор.

Настройка программы будет завершена. После этого вам нужно добавить сервер в кластер для управления параметрами программы через веб-интерфейс.

В начало

Создание файла автоматической настройки программы

Чтобы создать файл автоматической настройки, выполните команду:

/opt/kaspersky/kwts/bin/setup.py --create-auto-install=<полный путь к файлу для сохранения параметров>

Во время создания файла автоматической настройки текущие параметры сервера не будут изменены.

Если указанный файл автоматической настройки уже существует, его содержимое будет перезаписано.

В начало

Запуск автоматической настройки программы

Если вы используете Debian или Ubuntu не на английском языке, вам требуется изменить язык операционной системы перед запуском первоначальной настройки программы.

Чтобы запустить автоматическую настройку программы, выполните следующую команду:

/opt/kaspersky/kwts/bin/setup.py --auto-install=<полный путь к файлу автоматической настройки>

Параметры файла автоматической настройки программы приведены в таблице ниже.

Параметры файла автоматической настройки программы

Параметр |

Описание |

Возможные значения |

|---|---|---|

|

Согласие с условиями Лицензионного соглашения. |

|

|

Согласие с условиями Политики конфиденциальности. |

|

|

Согласие с установкой параметров защиты по умолчанию. |

|

|

Выбор IP-адреса сетевого интерфейса для взаимодействия с другими узлами кластера. |

|

|

Выбор порта для взаимодействия с другими узлами кластера. Рекомендуется использовать значение по умолчанию: 9045. |

|

|

Ввод пароля Локального администратора. |

< |

Удаление программы

Чтобы удалить программу, выполните следующие действия:

- Удалите установочный пакет. Для этого выполните следующие действия в зависимости от используемой операционной системы:

- CentOS, Альт Сервер или Red Hat Enterprise Linux.

Выполните команду:

rpm -e kwts - SUSE Linux Enterprise Server:

- Выполните команду:

rpm -e kwts - Подтвердите удаление пакета. Для этого введите

Yи нажмите на клавишу ENTER.

- Выполните команду:

- Ubuntu или Debian.

Выполните команду:

dpkg -r kwts

- CentOS, Альт Сервер или Red Hat Enterprise Linux.

- Запустите скрипт для удаления всех файлов и директорий программы:

/var/opt/kaspersky/kwts/cleanup.shОтобразится запрос подтверждения.

- Введите

yesи нажмите на клавишу ENTER. - Если вы используете Ubuntu или Debian, выполните следующую команду:

dpkg -P kwts

Программа будет удалена.

В начало

Установка и первоначальная настройка программы, развернутой из ISO-образа

Серверы, на которые вы устанавливаете программу, должны иметь статические IP-адреса. В противном случае после создания кластера управление параметрами узлов, а также синхронизация параметров с Управляющим узлом будут недоступны.

Вы можете развернуть ISO-образ программы на физическом или виртуальном сервере, на котором еще не установлена операционная система. Для развертывания используется ISO-файл, который содержит образ операционной системы с предустановленной программой Kaspersky Web Traffic Security и встроенным прокси-сервером.

Поддерживается развертывание ISO-образа в виде виртуальной машины на следующих гипервизорах:

- VMware ESXi.

Вы можете выполнять все действия по развертыванию виртуальной машины в следующих интерфейсах:

- Microsoft Hyper-V.

Вы можете выполнять все действия по развертыванию виртуальной машины в следующих интерфейсах:

- в интерфейсе программы Microsoft System Center Virtual Machine Manager (далее также Microsoft SCVMM);

- в консоли управления Microsoft Hyper-V Manager.

Убедитесь, что версия гипервизора и аппаратные ресурсы, выделенные для виртуальной машины, удовлетворяют аппаратным и программным требованиям.

Программа, развернутая из ISO-образа, не поддерживает работу с несколькими сетевыми адаптерами. Все подключения пользователей, а также доступ в интернет должны осуществляться через один адаптер.

Предварительная настройка портов в операционной системе, необходимая для корректной работы программы, уже выполнена. Вы можете ознакомиться со списком используемых сетевых доступов.

После установки программа начинает записывать информацию, связанную с работой ее компонентов, в журнал событий Kaspersky Web Traffic Security, в журнал событий Syslog, а также в файлы трассировки в соответствии с заданным уровнем трассировки. Более подробную информацию см. в разделе О предоставлении данных.

Развертывание виртуальной машины в консоли управления гипервизора VMware ESXi

Развертывание образа виртуальной машины состоит из следующих этапов:

- Загрузка ISO-файла в виртуальное хранилище данных

ISO-файл Kaspersky Web Traffic Security содержит образ операционной системы с предустановленной программой и встроенным прокси-сервером.

- Создание виртуальной машины

Во время создания виртуальной машины требуется установить значения параметров, рекомендуемые для работы Kaspersky Web Traffic Security.

- Подключение к виртуальной машине и запуск мастера первоначальной настройки программы

Перед началом работы с Kaspersky Web Traffic Security требуется выполнить первоначальную настройку программы.

Загрузка ISO-файла

Прежде чем запустить мастер создания виртуальной машины, необходимо загрузить ISO-файл в хранилище данных хоста.

Чтобы загрузить ISO-файл в консоли управления гипервизора VMware ESXi, выполните следующие действия:

- Откройте консоль управления гипервизора VMware ESXi.

- В панели Navigator выберите раздел Storage.

- Выберите закладку Datastores.

- Нажмите на кнопку Datastore browser.

Откроется окно Datastore browser.

- Выберите хранилище данных и папку, в которую вы хотите загрузить ISO-файл

- Нажмите на кнопу Upload.

Откроется окно выбора файла.

- Выберите файл и нажмите Open.

Дождитесь загрузки файла. После завершения загрузки имя ISO-файла отобразится в таблице файлов хранилища данных хоста. Убедитесь, что указанный размер загруженного файла совпадает с размером исходного файла.

В начало

Создание виртуальной машины в консоли управления гипервизора VMware ESXi

Чтобы создать виртуальную машину в консоли управления гипервизора VMware ESXi, выполните следующие действия:

- Откройте консоль управления гипервизора VMware ESXi.

- В панели Navigator выберите раздел Virtual Machines.

- Нажмите на кнопку Create/Register VM.

Откроется мастер создания виртуальной машины.

- Следуйте шагам мастера:

Виртуальная машина с заданными параметрами будет создана.

В начало

Подключение к виртуальной машине и запуск мастера первоначальной настройки

Чтобы подключиться к виртуальной машине и начать настройку Kaspersky Web Traffic Security в консоли управления гипервизора VMware ESXi, выполните следующие действия:

- Откройте консоль управления гипервизора VMware ESXi.

- В панели Navigator в разделе Virtual Machines выберите виртуальную машину, которую вы хотите запустить.

- Нажмите на кнопку Power on.

Виртуальная машина запустится.

- Нажмите на кнопку Console и в раскрывающемся списке выберите требуемый формат запуска консоли:

- Open browser console.

- Launch remote console.

Откроется консоль управления виртуальной машины. После подключения к виртуальной машине запустится мастер установки и первоначальной настройки программы. Следуйте указаниям мастера.

Развертывание виртуальной машины в веб-интерфейсе VMware vSphere

Развертывание образа виртуальной машины состоит из следующих этапов:

- Загрузка ISO-файла в виртуальное хранилище данных