Принцип работы приложения

Kaspersky Web Traffic Security проверяет HTTP-, HTTPS- и FTP-трафик пользователей, проходящий через прокси-сервер.

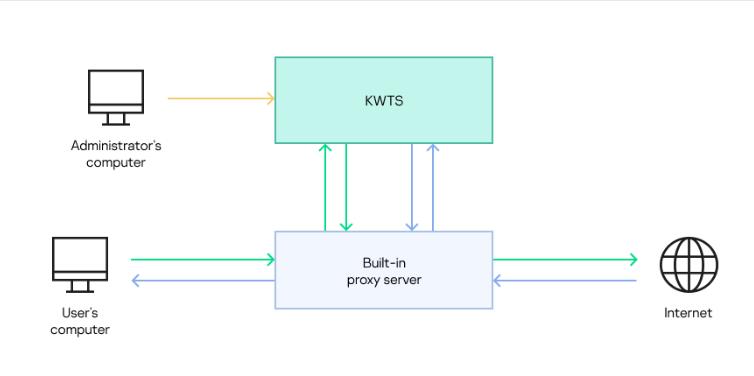

На всех серверах устанавливается одинаковый пакет Kaspersky Web Traffic Security, включающий как функциональность для обработки трафика, так и возможность управлять параметрами приложения. После этого трафик передается с компьютеров пользователей через прокси-сервер на узел Kaspersky Web Traffic Security для проверки. Если по результатам проверки доступ к запрашиваемому веб-ресурсу разрешен и в трафике не содержится вирусов и других угроз, то запрос передается через прокси-сервер на веб-сервер. Аналогичным образом обрабатывается ответ веб-сервера. Принцип обработки трафика представлен на рисунке ниже.

Принцип обработки трафика приложением Kaspersky Web Traffic Security

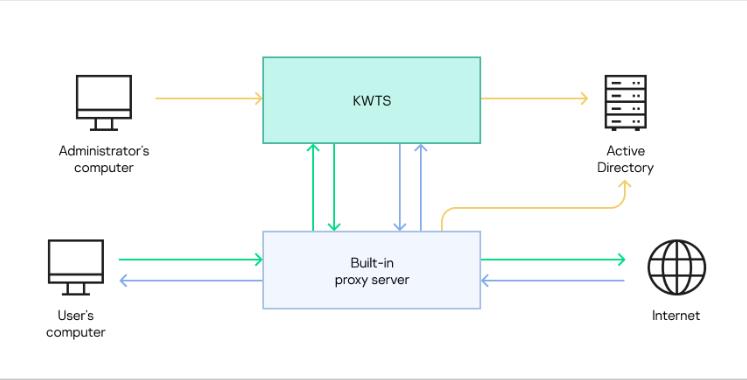

При обработке трафика приложение может использовать информацию об учетных записях пользователей и их принадлежности к доменным группам. Для этого нужно настроить интеграцию Kaspersky Web Traffic Security с Active Directory. Интеграция с Active Directory позволяет использовать автоподстановку учетных записей при работе с ролями пользователей в приложении, а также распознавать учетные записи пользователей при создании рабочих областей и правил обработки трафика. Первичная аутентификация пользователей будет осуществляться на прокси-сервере. Информацию, полученную от Active Directory, прокси-сервер передает приложению вместе с исходным запросом пользователя. При этом прокси-сервер и узлы приложения будут взаимодействовать с сервером Active Directory независимо друг от друга. Принцип работы приложения при настроенной интеграции с Active Directory представлен на рисунке ниже.

Принцип работы приложения при настроенной интеграции с Active Directory

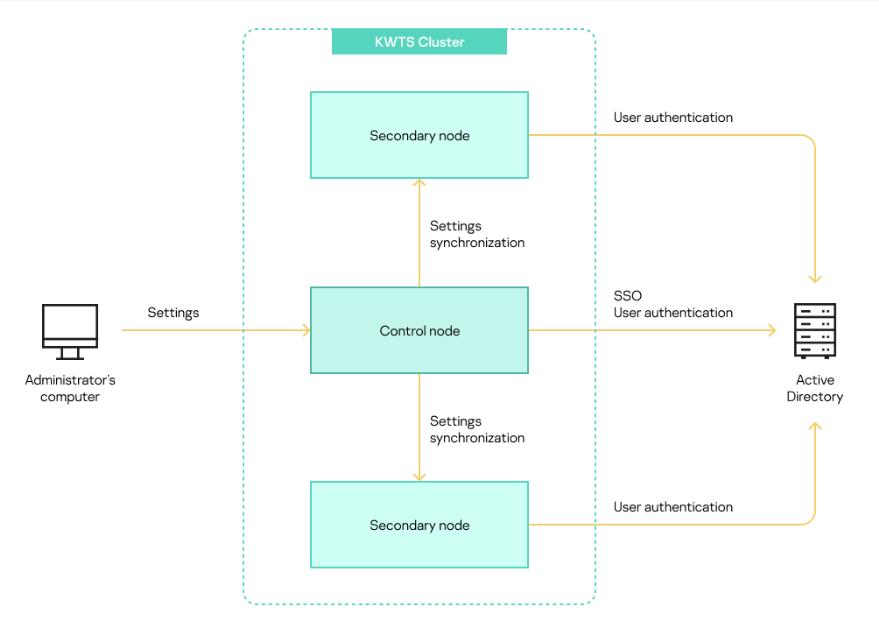

Если для обработки трафика требуется два и более сервера с установленным приложением, то все серверы объединяются в кластер. В кластере необходимо назначить одному из серверов роль Управляющий узел. Остальные серверы получат роль Подчиненный узел. Вы можете настроить обработку трафика на всех узлах, в том числе и на Управляющем узле. Отличие Управляющего узла от Подчиненных узлов состоит в том, что на Управляющем узле вы можете изменять параметры приложения. С Управляющего узла они распространяются на все Подчиненные узлы в кластере. После этого каждый узел кластера обменивается данными с сервером Active Directory независимо от Управляющего узла и других Подчиненных узлов. Схема взаимодействия компонентов представлена на рисунке ниже.

Схема взаимодействия компонентов приложения

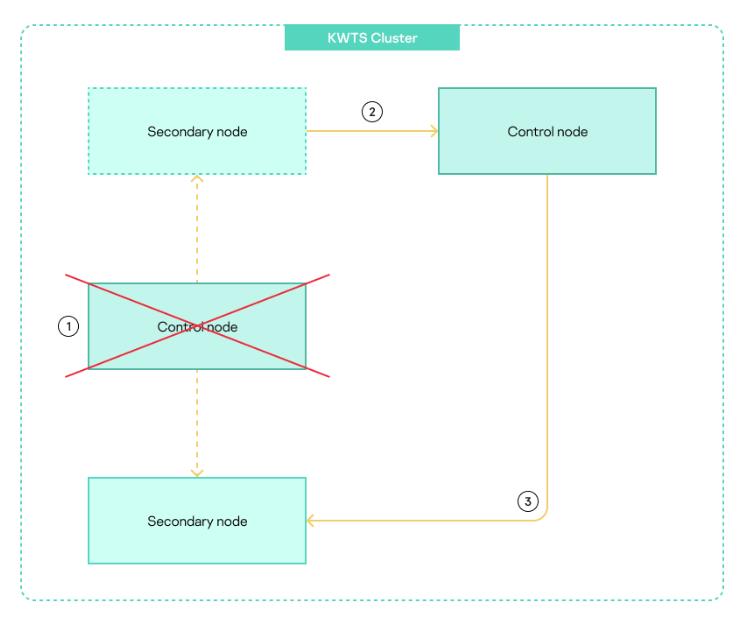

Если Управляющий узел выходит из строя, приложение переходит в аварийный режим. В этом случае администратору требуется назначить одному из Подчиненных узлов роль Управляющего узла. При этом обработка трафика не будет прервана. Все узлы продолжают обрабатывать сетевой трафик в соответствии с последними значениями параметров, полученными от Управляющего узла до перехода приложения в аварийный режим. Последующая настройка значений параметров осуществляется на новом Управляющем узле. Схема смены ролей при переходе приложения в аварийный режим представлена на рисунке ниже.

Схема смены ролей при переходе приложения в аварийный режим

Если объем обрабатываемого трафика предполагает большое количество узлов кластера, рекомендуется использовать балансировку нагрузки.