Kaspersky Endpoint Security for Windows 11.7.0

- English

- Čeština (Česká republika)

- Deutsch

- Español (España)

- Español (México)

- Français

- Italiano

- Magyar (Magyarország)

- Nederlands (Nederland)

- Português (Brasil)

- Português (Portugal)

- Română (România)

- Tiếng Việt (Việt Nam)

- Türkçe (Türkiye)

- Русский

- العربية (الإمارات العربية المتحدة)

- 한국어 (대한민국)

- 简体中文

- 繁體中文

- 日本語(日本)

- English

- Čeština (Česká republika)

- Deutsch

- Español (España)

- Español (México)

- Français

- Italiano

- Magyar (Magyarország)

- Nederlands (Nederland)

- Português (Brasil)

- Português (Portugal)

- Română (România)

- Tiếng Việt (Việt Nam)

- Türkçe (Türkiye)

- Русский

- العربية (الإمارات العربية المتحدة)

- 한국어 (대한민국)

- 简体中文

- 繁體中文

- 日本語(日本)

- Najczęściej zadawane pytania

- Nowości

- Kaspersky Endpoint Security for Windows

- Instalowanie i dezinstalowanie aplikacji

- Wdrożenie za pośrednictwem Kaspersky Security Center

- Instalowanie aplikacji lokalnie przy użyciu kreatora

- Zdalne instalowanie aplikacji przy użyciu System Center Configuration Manager

- Opis ustawień instalacji pliku setup.ini

- Zmiana składników aplikacji

- Aktualizowanie z poprzedniej wersji aplikacji

- Dezinstalacja aplikacji

- Licencjonowanie aplikacji

- Informacje o Umowie licencyjnej

- Informacje o licencji

- Informacje o certyfikacie licencji

- Informacje o subskrypcji

- Informacje o kluczu licencyjnym

- Informacje o kodzie aktywacyjnym

- Informacje o pliku klucza

- Aktywowanie aplikacji

- Przeglądanie informacji o licencji

- Kupowanie licencji

- Odnawianie subskrypcji

- Przekazywanie danych

- Rozpoczęcie pracy

- Informacje o wtyczce zarządzającej Kaspersky Endpoint Security for Windows

- Kwestie specjalne dotyczące pracy z różnymi wersjami wtyczek zarządzających

- Kwestie specjalne podczas używania zaszyfrowanych protokołów do interakcji z zewnętrznymi usługami

- Interfejs aplikacji

- Rozpoczęcie pracy

- Zarządzanie profilami

- Zarządzanie zadaniami

- Konfigurowanie lokalnych ustawień aplikacji

- Uruchamianie i zatrzymywanie Kaspersky Endpoint Security

- Wstrzymywanie i wznawianie kontroli i ochrony komputera

- Skanowanie antywirusowe komputera

- Skanowanie komputera

- Skanowanie napędów wymiennych po ich podłączeniu do komputera

- Skanowanie w tle

- Skanowanie z menu kontekstowego

- Sprawdzanie integralności aplikacji

- Modyfikowanie obszaru skanowania

- Uruchamianie zaplanowanego skanowania

- Uruchamianie skanowania jako inny użytkownik

- Optymalizacja skanowania

- Aktualizowanie baz danych i modułów aplikacji

- Scenariusze aktualizacji baz danych i modułów aplikacji

- Uruchamianie i zatrzymywanie zadania aktualizacji

- Uruchamianie zadania aktualizacji z poziomu konta innego użytkownika

- Wybieranie trybu uruchamiania zadania aktualizacji

- Dodawanie źródła uaktualnień

- Konfigurowanie aktualizacji z foldera współdzielonego

- Aktualizowanie modułów aplikacji

- Używanie serwera proxy do aktualizacji

- Wycofanie ostatniej aktualizacji

- Praca z aktywnymi zagrożeniami

- Ochrona komputera

- Ochrona plików

- Włączanie i wyłączanie modułu Ochrona plików

- Automatyczne wstrzymywanie Ochrony plików

- Zmienianie akcji wykonywanej na zainfekowanych plikach przez moduł Ochrona plików

- Tworzenie obszaru ochrony modułu Ochrona plików

- Używanie metod skanowania

- Używanie technologii skanowania w działaniu modułu Ochrona plików

- Optymalizowanie skanowania plików

- Skanowanie plików złożonych

- Zmienianie trybu skanowania

- Ochrona WWW

- Włączanie i wyłączanie modułu Ochrona WWW

- Zmienianie akcji podejmowanej na szkodliwych obiektach w ruchu sieciowym

- Skanowanie adresów internetowych z wykorzystaniem baz danych phishingowych i szkodliwych adresów internetowych

- Używanie analizy heurystycznej w działaniu modułu Ochrona WWW

- Tworzenie listy zaufanych adresów internetowych

- Eksportowanie i importowanie listy zaufanych adresów internetowych

- Ochrona poczty

- Włączanie i wyłączanie modułu Ochrona poczty

- Zmienianie akcji podejmowanej na zainfekowanych wiadomościach e-mail

- Tworzenie obszaru ochrony modułu Ochrona poczty

- Skanowanie plików złożonych załączonych do wiadomości e-mail

- Filtrowanie załączników wiadomości e-mail

- Eksportowanie i importowanie rozszerzeń dla filtrowania załączników

- Skanowanie poczty elektronicznej w programie Microsoft Office Outlook

- Ochrona sieci

- Zapora sieciowa

- Ochrona przed atakami BadUSB

- Ochrona AMSI

- Ochrona przed exploitami

- Wykrywanie zachowań

- Włączanie i wyłączanie modułu Wykrywanie zachowań

- Wybieranie działania, jakie ma zostać podjęte po wykryciu szkodliwej aktywności

- Ochrona folderów współdzielonych przed szyfrowaniem zewnętrznym

- Włączanie i wyłączanie ochrony folderów współdzielonych przed szyfrowaniem zewnętrznym

- Wybieranie działania, jakie ma zostać wykonane po wykryciu szyfrowania zewnętrznego folderów współdzielonych

- W celu włączenia ochrony folderów współdzielonych przed szyfrowaniem zewnętrznym:

- Konfigurowanie adresów komputerów dla wykluczeń z ochrony folderów współdzielonych przed szyfrowaniem zewnętrznym

- Eksportowanie i importowanie listy wykluczeń z ochrony folderów współdzielonych przed zewnętrznym szyfrowaniem

- Ochrona przed włamaniami

- Włączanie i wyłączanie modułu Ochrona przed włamaniami

- Zarządzanie grupami zaufania aplikacji

- Zarządzanie uprawnieniami aplikacji

- Ochrona zasobów systemu operacyjnego i danych osobowych

- Usuwanie informacji o nieużywanych aplikacjach

- Monitorowanie Ochrony przed włamaniami

- Ochrona dostępu do audio i wideo

- Silnik korygujący

- Kaspersky Security Network

- Skanowanie połączeń szyfrowanych

- Ochrona plików

- Kontrola komputera

- Kontrola sieci

- Włączanie i wyłączanie modułu Kontrola sieci

- Działania podejmowane na regułach dostępu do zasobów sieciowych

- Eksportowanie i importowanie listy adresów zasobów sieciowych

- Monitorowanie aktywności użytkownika w internecie

- Modyfikowanie szablonów wiadomości Kontroli sieci

- Modyfikowanie masek adresów zasobów sieciowych

- Przenoszenie reguł dostępu do zasobów sieciowych z poprzedniej wersji aplikacji

- Kontrola urządzeń

- Włączanie i wyłączanie modułu Kontrola urządzeń

- Informacje o regułach dostępu

- Modyfikowanie reguły dostępu do urządzenia

- Modyfikowanie reguły dostępu do magistrali połączeń

- Dodawanie sieci Wi-Fi do listy zaufanych

- Monitorowanie korzystania z nośników wymiennych

- Zmiana czasu trwania buforowania

- Działania podejmowane na zaufanych urządzeniach

- Uzyskiwanie dostępu do zablokowanego urządzenia

- Modyfikowanie szablonów wiadomości Kontroli urządzeń

- Anti-Bridging

- Adaptacyjna kontrola anomalii

- Włączanie i wyłączanie Adaptacyjnej kontroli anomalii

- Włączanie i wyłączanie reguły Adaptacyjnej kontroli anomalii

- Modyfikowanie akcji podejmowanej w momencie wyzwolenia reguły Adaptacyjnej kontroli anomalii

- Tworzenie wykluczeń dla reguły Adaptacyjnej kontroli anomalii

- Eksportowanie i importowanie wykluczeń dla reguł Adaptacyjnej kontroli anomalii

- Stosowanie aktualizacji dla reguł Adaptacyjnej kontroli anomalii

- Modyfikowanie szablonów wiadomości Adaptacyjnej kontroli anomalii

- Przeglądanie raportów Adaptacyjnej kontroli anomalii

- Kontrola aplikacji

- Ograniczenia funkcjonalności Kontroli aplikacji

- Włączanie i wyłączanie modułu Kontrola aplikacji

- Wybieranie trybu Kontroli aplikacji

- Praca z regułami Kontroli aplikacji w interfejsie aplikacji

- Zarządzanie regułami Kontroli aplikacji w Kaspersky Security Center

- Otrzymywanie informacji o aplikacjach zainstalowanych na komputerach użytkowników

- Tworzenie kategorii aplikacji

- Dodawanie plików wykonywalnych z folderu Pliki wykonywalne do kategorii aplikacji

- Dodawanie plików wykonywalnych związanych ze zdarzeniami do kategorii aplikacji

- Dodawanie i modyfikowanie reguły Kontroli aplikacji przy użyciu Kaspersky Security Center

- Zmienianie stanu reguły Kontroli aplikacji przy użyciu Kaspersky Security Center

- Eksportowanie i importowanie reguł Kontroli aplikacji

- Testowanie reguł Kontroli aplikacji przy użyciu Kaspersky Security Center

- Przeglądanie zdarzeń z działania testowego komponentu Kontrola aplikacji

- Przeglądanie raportu dotyczącego zablokowanych aplikacji w trybie testowym

- Przeglądanie zdarzeń z działania modułu Kontrola aplikacji

- Przeglądanie raportu dotyczącego zablokowanych aplikacji

- Testowanie działania reguł Kontroli aplikacji

- Monitor aktywności aplikacji

- Reguły tworzenia masek nazw dla plików i folderów

- Modyfikowanie szablonów wiadomości Kontroli aplikacji

- Praktyczne zastosowanie aplikacji w celu zaimplementowania listy dozwolonych aplikacji

- Monitorowanie portów sieciowych

- Kontrola sieci

- Wyczyść dane

- Ochrona hasłem

- Strefa zaufana

- Zarządzanie Kopią zapasową

- Usługa powiadomień

- Zarządzanie raportami

- Autoochrona Kaspersky Endpoint Security

- Działanie Kaspersky Endpoint Security i kompatybilność z innymi aplikacjami

- Tworzenie i korzystanie z pliku konfiguracyjnego

- Przywracanie ustawień domyślnych aplikacji

- Przesyłanie wiadomości między użytkownikami a administratorem

- Szyfrowanie danych

- Ograniczenia funkcji szyfrowania

- Zmiana długości klucza szyfrowania (AES56 / AES256)

- Kaspersky Disk Encryption

- Specjalne funkcje szyfrowania dysku SSD

- Szyfrowanie całego dysku przy użyciu technologii Kaspersky Disk Encryption

- Tworzenie listy dysków twardych wykluczonych z szyfrowania

- Eksportowanie i importowanie listy dysków twardych wykluczonych z szyfrowania

- Włączanie technologii Single Sign-On (SSO)

- Zarządzanie kontami Agenta autoryzacji

- Używanie tokenów i kart inteligentnych z Agentem autoryzacji

- Deszyfrowanie dysków twardych

- Przywracanie dostępu do dysku chronionego przez technologię Kaspersky Disk Encryption

- Aktualizowanie systemu operacyjnego

- Eliminowanie błędów aktualizacji funkcjonalności szyfrowania

- Wybieranie poziomu śledzenia Agenta autoryzacji

- Modyfikowanie komunikatów pomocy Agenta Autoryzacji

- Usuwanie obiektów i danych pozostałych po testowym działaniu Agenta autoryzacji

- Zarządzanie BitLocker

- Szyfrowanie na poziomie plików na lokalnych dyskach komputera

- Szyfrowanie plików na lokalnych dyskach komputera

- Tworzenie reguł dostępu do zaszyfrowanego pliku dla aplikacji

- Szyfrowanie plików utworzonych lub zmodyfikowanych przez określone aplikacje

- Generowanie reguły deszyfrowania

- Deszyfrowanie plików na lokalnych dyskach komputera

- Tworzenie zaszyfrowanych pakietów

- Przywracanie dostępu do zaszyfrowanych plików

- Przywracanie dostępu do zaszyfrowanych danych po awarii systemu operacyjnego

- Modyfikowanie szablonów wiadomości dostępu do zaszyfrowanego pliku

- Szyfrowanie nośników wymiennych

- Przeglądanie informacji szczegółowych dotyczących szyfrowania danych

- Praca z zaszyfrowanymi urządzeniami, gdy nie ma dostępu do nich

- Detection and Response

- Zarządzanie aplikacją z poziomu wiersza poleceń

- Instalowanie aplikacji

- Aktywowanie aplikacji

- Dezinstalacja aplikacji

- Polecenia AVP

- SCAN. Skanowanie antywirusowe

- UPDATE. Aktualizowanie baz danych i modułów aplikacji

- ROLLBACK. Wycofanie ostatniej aktualizacji

- TRACES. Śledzenie

- START. Uruchamianie profilu

- STOP. Zatrzymywanie profilu

- STATUS. Stan profilu

- STATISTICS. Statystyki działania profilu

- RESTORE. Przywracanie plików z Kopii zapasowej

- EXPORT. Eksportowanie ustawień aplikacji

- IMPORT. Importowanie ustawień aplikacji

- ADDKEY. Zastosowanie pliku klucza

- LICENSE. Licencjonowanie

- RENEW. Kupowanie licencji

- PBATESTRESET. Resetowanie wyników sprawdzania dysku przed zaszyfrowaniem dysku

- EXIT. Zakończenie działania aplikacji

- EXITPOLICY. Wyłączanie profilu

- STARTPOLICY. Włączanie profilu

- DISABLE. Wyłączanie ochrony

- SPYWARE. Wykrywanie oprogramowania szpiegującego

- KSN. Przeniesienie Globalnej / Prywatnej sieci KSN

- Polecenia KESCLI

- Skanowanie. Skanowanie antywirusowe

- GetScanState. Stan zakończenia skanowania

- GetLastScanTime. Określanie czasu zakończenia skanowania

- GetThreats. Uzyskiwanie danych dotyczących wykrytych zagrożeń

- UpdateDefinitions. Aktualizowanie baz danych i modułów aplikacji

- GetDefinitionState. Określanie czasu zakończenia aktualizacji

- EnableRTP. Włączanie ochrony

- GetRealTimeProtectionState. Stan Ochrony plików

- Wersja. Identyfikowanie wersji aplikacji

- Polecenia zarządzania Detection and Response

- Kody błędów

- Dodatek. Profile aplikacji

- Zarządzanie aplikacją za pośrednictwem interfejsu API REST

- Źródła informacji o aplikacji

- Kontakt z działem pomocy technicznej

- Ograniczenia i uwagi

- Słownik

- Agent autoryzacji

- Agent sieciowy

- Aktywny klucz

- Antywirusowe bazy danych

- Archiwum

- Baza adresów phishingowych

- Baza danych szkodliwych adresów internetowych

- Certyfikat licencji

- Fałszywy alarm

- Grupa administracyjna

- IOC

- Klucz dodatkowy

- Leczenie

- Maska

- Obiekt OLE

- Obszar ochrony

- Obszar skanowania

- OpenIOC

- Plik infekowalny

- Plik IOC

- Przenośny menedżer plików

- Trusted Platform Module (moduł TPM)

- Wystawca certyfikatu

- Zadanie

- Zainfekowany plik

- Znormalizowana postać adresu zasobu sieciowego

- Dodatki

- Dodatek 1. Ustawienia aplikacji

- Ochrona plików

- Ochrona WWW

- Ochrona poczty

- Ochrona sieci

- Zapora sieciowa

- Ochrona przed atakami BadUSB

- Ochrona AMSI

- Ochrona przed exploitami

- Wykrywanie zachowań

- Ochrona przed włamaniami

- Silnik korygujący

- Kaspersky Security Network

- Kontrola sieci

- Kontrola urządzeń

- Kontrola aplikacji

- Adaptacyjna kontrola anomalii

- Endpoint Sensor

- Kaspersky Sandbox

- Endpoint Detection and Response

- Szyfrowanie całego dysku

- Szyfrowanie plików

- Szyfrowanie nośników wymiennych

- Szablony (szyfrowanie danych)

- Wykluczenia

- Ustawienia aplikacji

- Raporty i pliki danych

- Ustawienia sieci

- Interfejs

- Zarządzaj ustawieniami

- Aktualizowanie baz danych i modułów aplikacji

- Dodatek 2. Grupy zaufania aplikacji

- Dodatek 3. Rozszerzenia plików do szybkiego skanowania dysków wymiennych

- Dodatek 4. Typy plików dla filtra załączników modułu Ochrona poczty

- Dodatek 5. Ustawienia sieci do interakcji z usługami zewnętrznymi

- Dodatek 6. Zdarzenia aplikacji w dzienniku zdarzeń systemu Windows

- Dodatek 7. Zdarzenia aplikacji w dzienniku zdarzeń Kaspersky Security Center

- Dodatek 8. Obsługiwane rozszerzenia plików dla Zapobiegania wykonywaniu

- Dodatek 9. Obsługiwane interpretory skryptów

- Dodatek 10. Obszar skanowania IOC w rejestrze (RegistryItem)

- Dodatek 11. Wymagania pliku IOC

- Dodatek 1. Ustawienia aplikacji

- Informacje o kodzie firm trzecich

- Informacje o znakach towarowych

Uzyskiwanie dostępu do zablokowanego urządzenia

Podczas konfigurowania Kontroli urządzeń możesz przez przypadek zablokować dostęp do urządzenia, które jest potrzebne do pracy.

Jeśli Kaspersky Security Center nie jest zainstalowany w Twojej organizacji, możesz udzielić dostępu do urządzenia w ustawieniach Kaspersky Endpoint Security. Na przykład, możesz dodać urządzenie do listy zaufanych lub tymczasowo wyłączyć Kontrolę urządzeń.

Jeśli Kaspersky Security Center jest zainstalowany w Twojej organizacji, a profil został zastosowany do komputerów, możesz zapewnić dostęp do urządzenia w Konsoli administracyjnej.

Tryb online dla zezwalania na dostęp

Możesz zezwolić na dostęp do zablokowanego urządzenia w trybie online tylko wtedy, gdy Kaspersky Security Center jest zainstalowany w organizacji, a profil został zastosowany do komputera. Komputer musi mieć możliwość nawiązania połączenia z Serwerem administracyjnym.

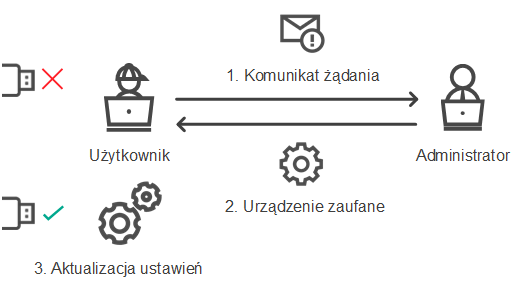

Zezwalanie na dostęp w trybie online obejmuje następujące kroki:

- Użytkownik wysyła do administratora wiadomość zawierającą żądanie dostępu.

- Administrator dodaje urządzenie do listy zaufanych.

Możesz dodać zaufane urządzenie w profilu dla grupy administracyjnej lub w lokalnych ustawieniach aplikacji dla pojedynczego komputera.

- Administrator aktualizuje ustawienia Kaspersky Endpoint Security na komputerze użytkownika.

Schemat zezwalania na dostęp do urządzenia w trybie online

Tryb offline dla zezwalania na dostęp

Możesz zezwolić na dostęp do zablokowanego urządzenia w trybie offline tylko wtedy, gdy Kaspersky Security Center jest zainstalowany w organizacji, a profil został zastosowany do komputera. W ustawieniach profilu, w sekcji Kontrola urządzeń, pole Zezwól na żądania dostępu tymczasowego musi zostać zaznaczone.

Jeśli konieczne jest zezwolenie na dostęp tymczasowy do zablokowanego urządzenia, ale nie możesz dodać urządzenia do listy zaufanych, możesz zezwolić na dostęp do urządzenia w trybie offline. W ten sposób możesz zezwolić na dostęp do zablokowanego urządzenia nawet wtedy, gdy komputer nie ma dostępu do sieci lub jeśli komputer znajduje się poza siecią firmową.

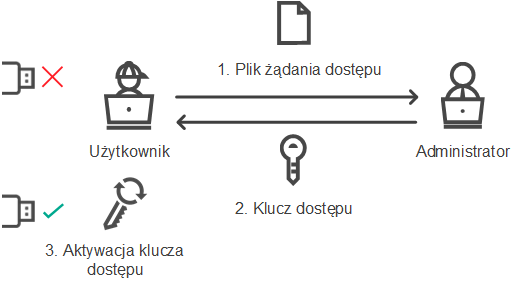

Zezwalanie na dostęp w trybie offline obejmuje następujące kroki:

- Użytkownik utworzy plik zawierający żądanie dostępu i wyśle go do administratora.

- Administrator utworzy klucz dostępu z pliku zawierającego żądanie dostępu i wyśle go do użytkownika.

- Użytkownik aktywuje klucz dostępu.

Schemat zezwalania na dostęp do urządzenia w trybie offline