Gerätekontrolle

Die „Gerätekontrolle“ verwaltet den Zugriff von Benutzern auf die Geräte, die installiert oder mit dem Computer verbunden sind (z. B. auf Festplatten, Kamera oder WLAN-Modul). Bei einer Verbindung mit diesen Geräten kann der Computer so vor einer Infektion geschützt werden, und Datenverlust oder Datendiebstahl lassen sich verhindern.

Ebenen für den Zugriff auf Geräte

Die „Gerätekontrolle“ verwaltet den Zugriff auf folgenden Ebenen:

- Gerätetyp. Beispielsweise Drucker, Wechseldatenträger, CD/DVD-Laufwerke.

Sie können den Zugriff auf Geräte wie folgt anpassen:

- Erlauben –

.

. - Verbieten –

.

. - Von der Schnittstelle abhängig (unter Ausnahme von WLAN) –

.

. - Block mit Ausnahmen (nur WLAN) –

.

.

- Erlauben –

- Schnittstellen. Mithilfe einer Verbindungsschnittstelle können Geräte mit einem Computer verbunden werden (z. B. via USB oder FireWire). Auf diese Weise können Sie beispielsweise für alle Geräte eine Verbindung über USB beschränken.

Sie können den Zugriff auf Geräte wie folgt anpassen:

- Erlauben –

.

. - Verbieten –

.

.

- Erlauben –

- Vertrauenswürdige Geräte. Vertrauenswürdige Geräte sind Geräte, auf die jene Benutzer, die in den Einstellungen eines vertrauenswürdigen Gerätes angegeben sind, jederzeit vollständigen Zugriff besitzen.

Sie können vertrauenswürdige Geräte mithilfe der folgenden Daten hinzufügen:

- Geräte nach ID. Jedes Gerät besitzt eine einmalige ID (engl. Hardware ID – HWID). Die ID finden Sie mithilfe von Betriebssystem-Tools in den Eigenschaften des Gerätes. Beispiel für eine Geräte-ID:

SCSI\CDROM&VEN_NECVMWAR&PROD_VMWARE_SATA_CD00\5&354AE4D7&0&000000. Es bietet sich an, Geräte mithilfe von IDs hinzuzufügen, wenn Sie mehrere bestimmte Geräte hinzufügen möchten. - Geräte nach Modell. Jedes Gerät besitzt eine einmalige Hersteller-ID (engl. Vendor ID – VID) und eine Produkt-ID (engl. Product ID – PID). Diese IDs finden Sie mithilfe von Betriebssystem-Tools in den Eigenschaften des Gerätes. Vorlage für die Eingabe einer VID und PID:

VID_1234&PID_5678. Es bietet sich an, Geräte mithilfe des Modells hinzuzufügen, wenn Sie in Ihrem Unternehmen Geräte eines bestimmten Modells verwenden. Dadurch können Sie alle Geräte dieses Modells hinzufügen. - Geräte nach ID-Maske. Wenn Sie mehrere Geräte mit ähnlichen IDs haben, können Sie eine Maske verwenden, um die Geräte zur Liste der vertrauenswürdigen Geräte hinzuzufügen. Das Zeichen

*steht als Platzhalter für eine beliebige Zeichenkombination. Das Zeichen?wird bei der Angabe einer Maske von Kaspersky Endpoint Security nicht unterstützt. Beispiel:WDC_C*. - Geräte nach Modellmaske. Wenn Sie mehrere Geräte mit ähnlichen VID oder PID verwenden (beispielsweise Geräte desselben Herstellers), können Sie die Geräte mithilfe einer Maske zur Liste der vertrauenswürdigen Geräte hinzufügen. Das Zeichen

*steht als Platzhalter für eine beliebige Zeichenkombination. Das Zeichen?wird bei der Angabe einer Maske von Kaspersky Endpoint Security nicht unterstützt. Beispiel:VID_05AC & PID_ *.

- Geräte nach ID. Jedes Gerät besitzt eine einmalige ID (engl. Hardware ID – HWID). Die ID finden Sie mithilfe von Betriebssystem-Tools in den Eigenschaften des Gerätes. Beispiel für eine Geräte-ID:

Die „Gerätekontrolle“ verwendet Zugriffsregeln, um den Zugriff von Benutzern auf Geräte zu regulieren. Außerdem kann die „Gerätekontrolle“ Ereignisse über die Verbindung/Trennung von Geräten speichern. Damit Ereignisse gespeichert werden, müssen Sie in der Richtlinie das Senden von Ereignissen anpassen.

Falls der Zugriff auf das Gerät von der Schnittstelle abhängig ist (Status ![]() ), werden Ereignisse über die Verbindung/Trennung des Geräts nicht von Kaspersky Endpoint Security gespeichert. Damit das Programm Kaspersky Endpoint Security Ereignisse über die Verbindung/Trennung des Geräts speichert, erlauben Sie den Zugriff auf den entsprechenden Gerätetyp (Status

), werden Ereignisse über die Verbindung/Trennung des Geräts nicht von Kaspersky Endpoint Security gespeichert. Damit das Programm Kaspersky Endpoint Security Ereignisse über die Verbindung/Trennung des Geräts speichert, erlauben Sie den Zugriff auf den entsprechenden Gerätetyp (Status ![]() ) oder fügen Sie das Gerät zur Liste der vertrauenswürdigen Geräte hinzu.

) oder fügen Sie das Gerät zur Liste der vertrauenswürdigen Geräte hinzu.

Wird mit dem Computer ein Gerät verbunden, auf das der Zugriff von der „Gerätekontrolle“ verboten ist, so blockiert Kaspersky Endpoint Security den Zugriff und zeigt eine Benachrichtigung an (s. Bild unten).

Benachrichtigung der „Gerätekontrolle”

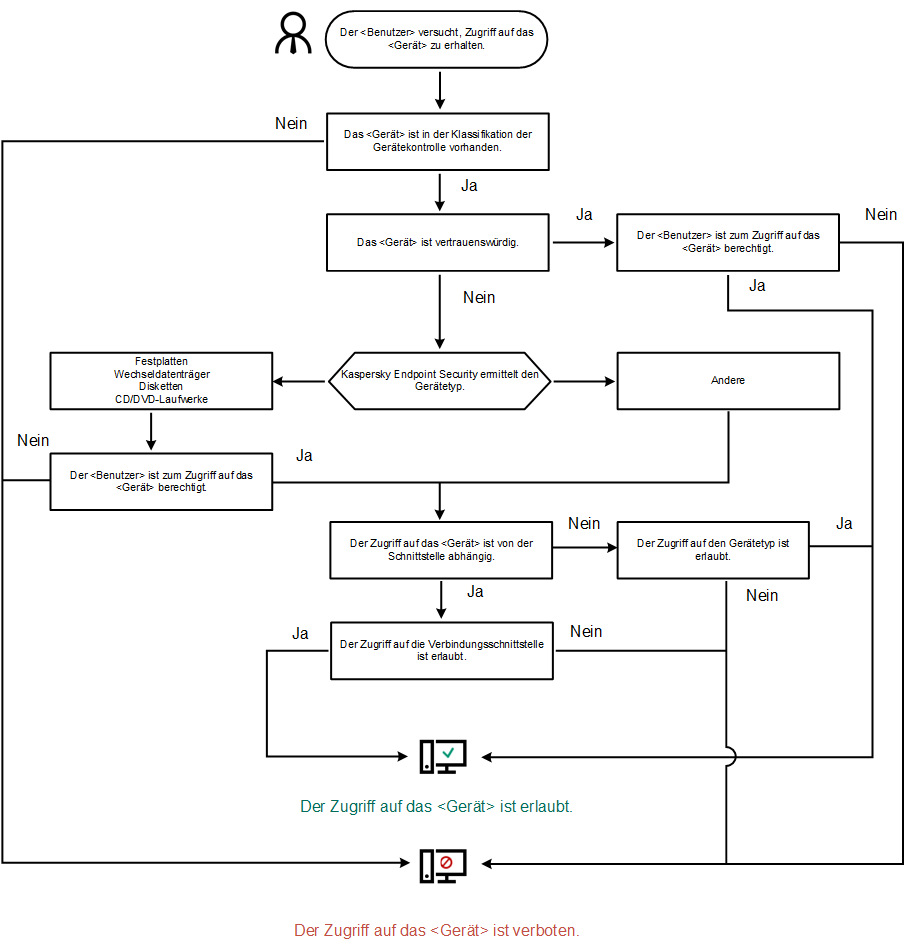

Algorithmus der „Gerätekontrolle”

Kaspersky Endpoint Security entscheidet über den Zugriff auf ein Gerät, sobald dieses vom Benutzer an den Computer angeschlossen wird (s. folgende Abb.).

Algorithmus der „Gerätekontrolle”

Wenn ein Gerät verbunden ist und der Zugriff erlaubt ist, können Sie die Zugriffsregel ändern und den Zugriff verbieten. Wenn das nächste Mal auf das Gerät zugegriffen wird (Anzeige der Ordnerstruktur, Lesen, Schreiben), blockiert Kaspersky Endpoint Security den Zugriff. Geräte ohne Dateisystem werden erst blockiert, wenn sie zum nächsten Mal mit dem Computer verbunden werden.

Wenn der Benutzer eines Computers, auf dem das Programm Kaspersky Endpoint Security installiert ist, den Zugriff auf ein Gerät angefordert hat, das seiner Meinung nach irrtümlicherweise blockiert wurde, so übermitteln Sie ihm eine Anleitung für die Zugriffsanforderung.

Einstellungen der Komponente „Gerätekontrolle”

Einstellung | Beschreibung |

|---|---|

Anfrage auf temporären Zugriff erlauben (nur in der Konsole von Kaspersky Security Center verfügbar) | Wenn das Kontrollkästchen aktiviert ist, ist die Schaltfläche Zugriff erfragen in der lokalen Programmoberfläche von Kaspersky Endpoint Security verfügbar. Mit dieser Schaltfläche kann der Benutzer den temporären Zugriff auf ein blockiertes Gerät erfragen. |

Geräte und WLANs

| Tabelle mit allen verfügbaren Gerätetypen nach der Klassifikation der Komponente „Gerätekontrolle“ und dem entsprechenden Zugriffsstatus. |

Schnittstellen | Liste aller verfügbaren Schnittstellen nach der Klassifikation der Komponente „Gerätekontrolle“ und die entsprechenden Varianten für den Zugriffsstatus. |

Vertrauenswürdige Geräte | Liste der vertrauenswürdigen Geräte und Benutzer, denen der Zugriff auf diese Geräte erlaubt ist. |

Anti-Bridging | Anti-Bridging verhindert die Erstellung von Netzwerkbrücken und verhindert zu diesem Zweck, dass gleichzeitig mehrere Netzwerkverbindungen für den Computer hergestellt werden. Dadurch kann das Unternehmensnetzwerk vor Angriffen über ungeschützte und nicht autorisierte Netzwerke geschützt werden. Anti-Bridging blockiert die Herstellung mehrerer Verbindungen, wobei die Prioritäten der Geräte berücksichtigt werden. Je weiter oben ein Gerät auf der Liste steht, desto höher ist seine Priorität. Haben eine aktive Verbindung und eine neue Verbindung den gleichen Typ (z. B. WLAN), so blockiert Kaspersky Endpoint Security die aktive Verbindung und erlaubt die Herstellung der neuen Verbindung. Haben eine aktive Verbindung und eine neue Verbindung unterschiedliche Typen (z. B. Netzwerkadapter und WLAN), so blockiert Kaspersky Endpoint Security die Verbindung mit der niedrigeren Priorität und erlaubt die Herstellung der Verbindung mit der höheren Priorität. Anti-Bridging unterstützt die folgenden Gerätetypen: Netzwerkadapter, WLAN und Modem. |

Vorlagen für Nachrichten | Nachricht beim Blockieren. Vorlage der Nachricht, die erscheint, wenn der Benutzer auf ein blockiertes Gerät zugreift. Diese Nachricht erscheint auch, wenn der Benutzer versucht, einen Vorgang mit dem Geräteinhalt auszuführen, zu dem dieser Benutzer nicht berechtigt ist. Nachricht an den Administrator. Vorlage für die Nachricht, die an den Administrator des lokalen Unternehmensnetzwerks gesendet wird, wenn die Zugriffsverweigerung auf ein Gerät oder das Verbot eines Vorgangs mit dem Geräteinhalt nach Meinung des Benutzers irrtümlicherweise erfolgt. Nachdem der Benutzer den Zugriff anfragt, sendet Kaspersky Endpoint Security ein Ereignis an Kaspersky Security Center: Nachricht an den Administrator über Zugriffsverbot auf Gerät. Die Ereignisbeschreibung enthält eine Nachricht an den Administrator mit ersetzten Variablen. Sie können diese Ereignisse in der Kaspersky Security Center-Konsole mithilfe der vordefinierten Ereignisauswahl Benutzeranfragen ansehen. Wenn Kaspersky Security Center in Ihrem Unternehmen nicht bereitgestellt wird oder keine Verbindung zum Administrationsserver besteht, sendet die App dem Administrator eine Nachricht an die angegebene E-Mail-Adresse. |